Программы фильтры: Программы-фильтры — Компьютерные вирусы

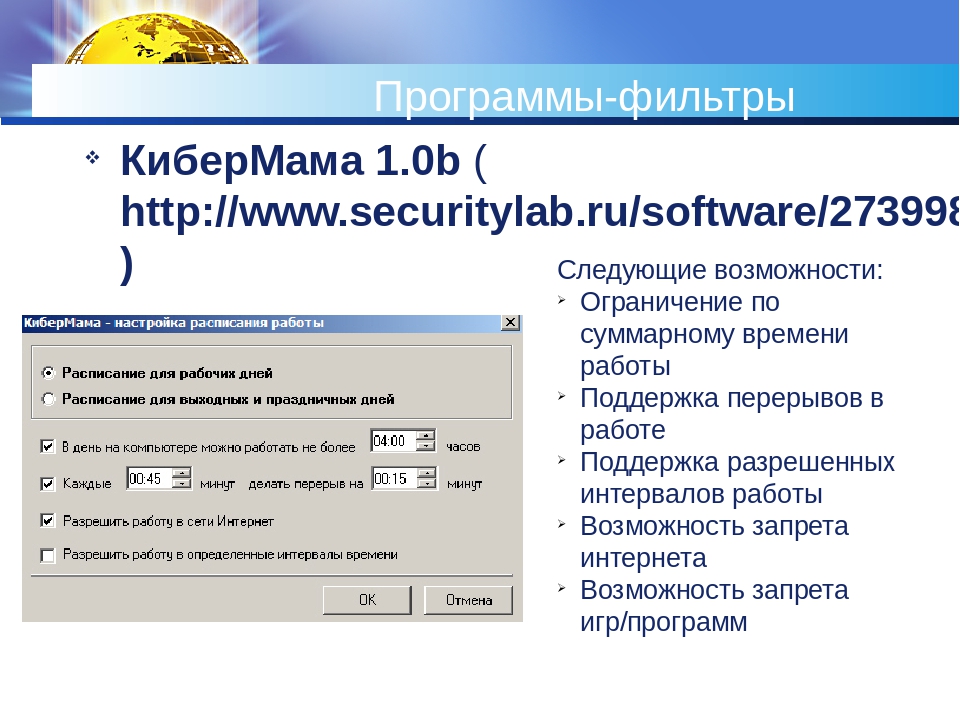

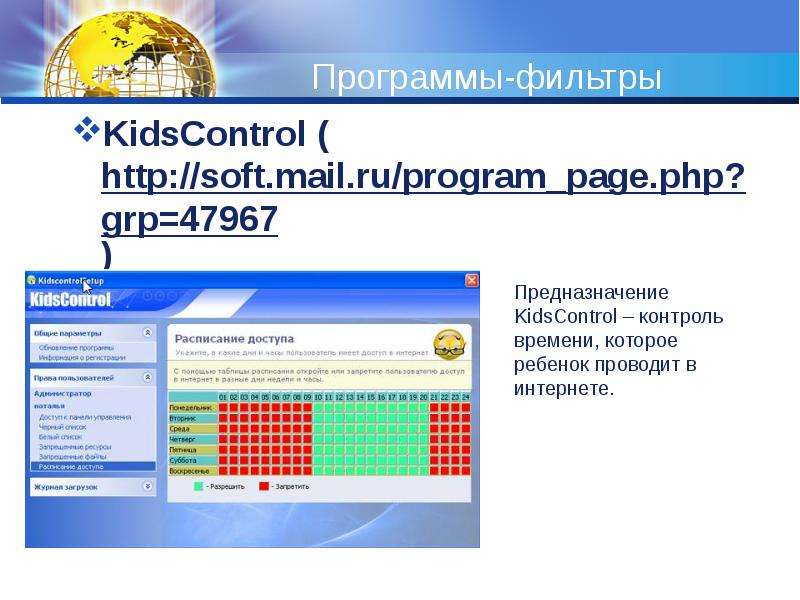

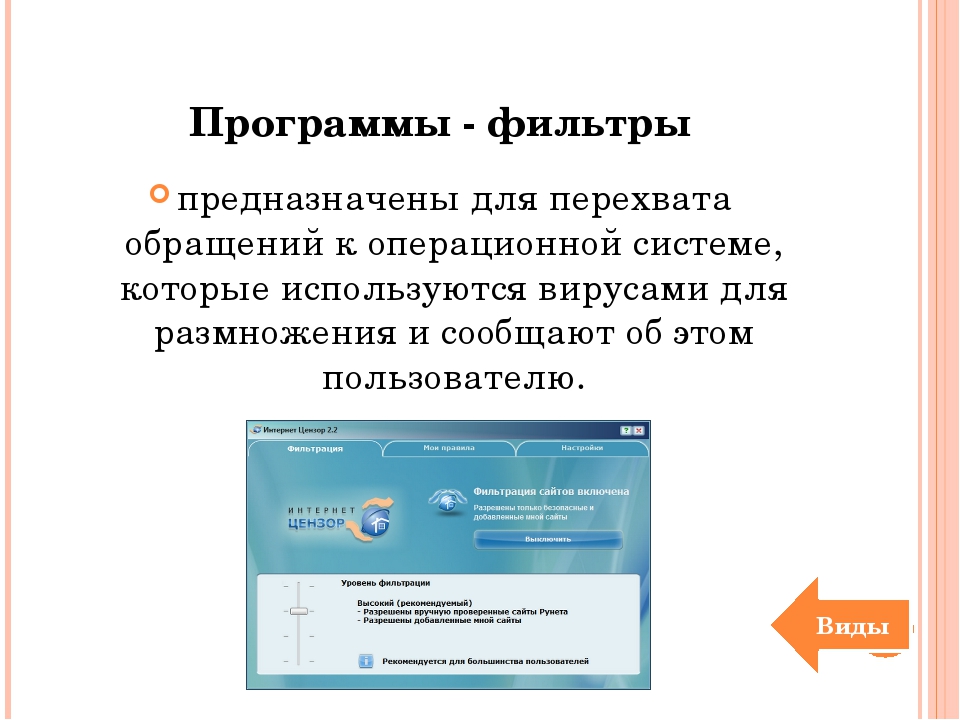

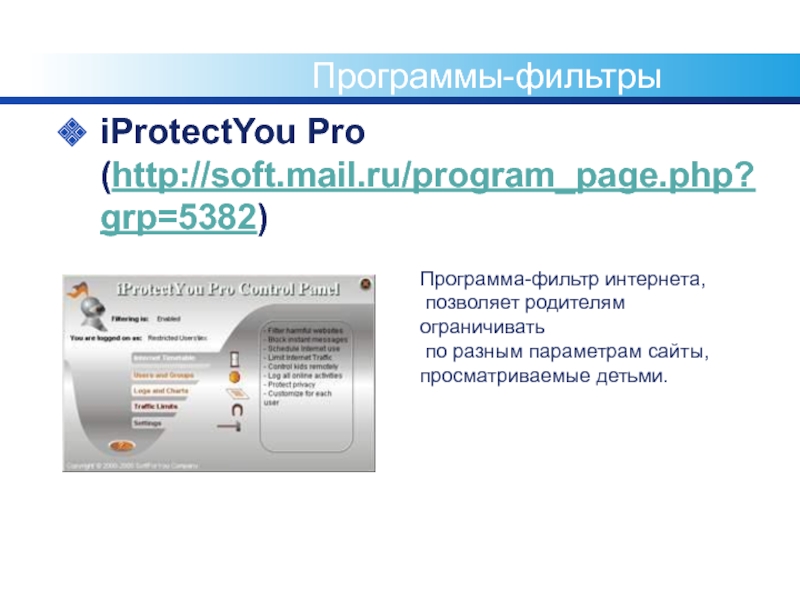

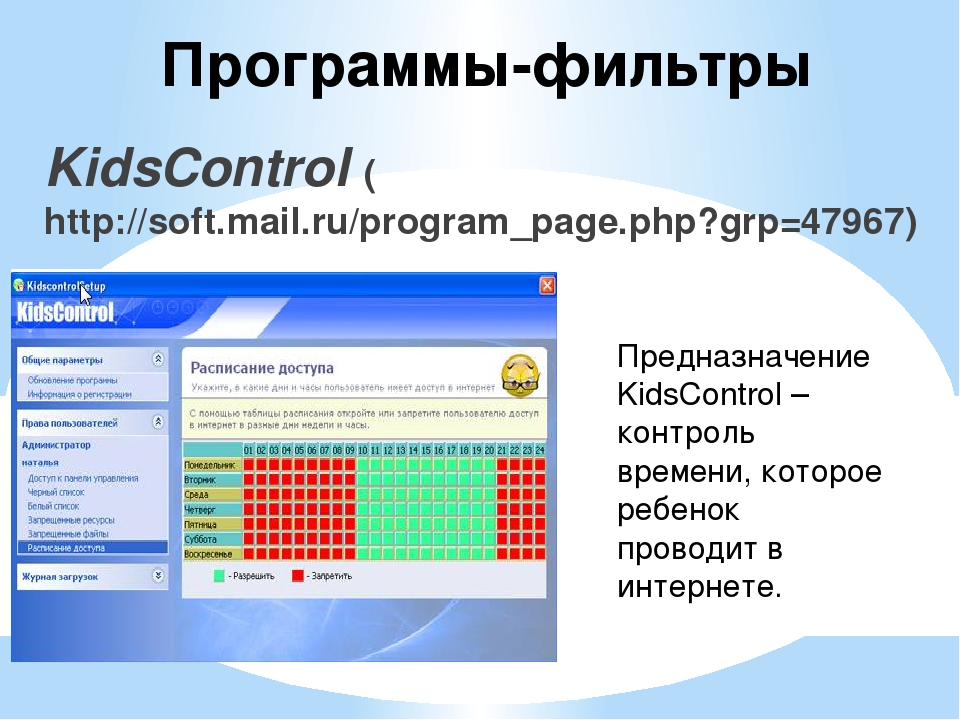

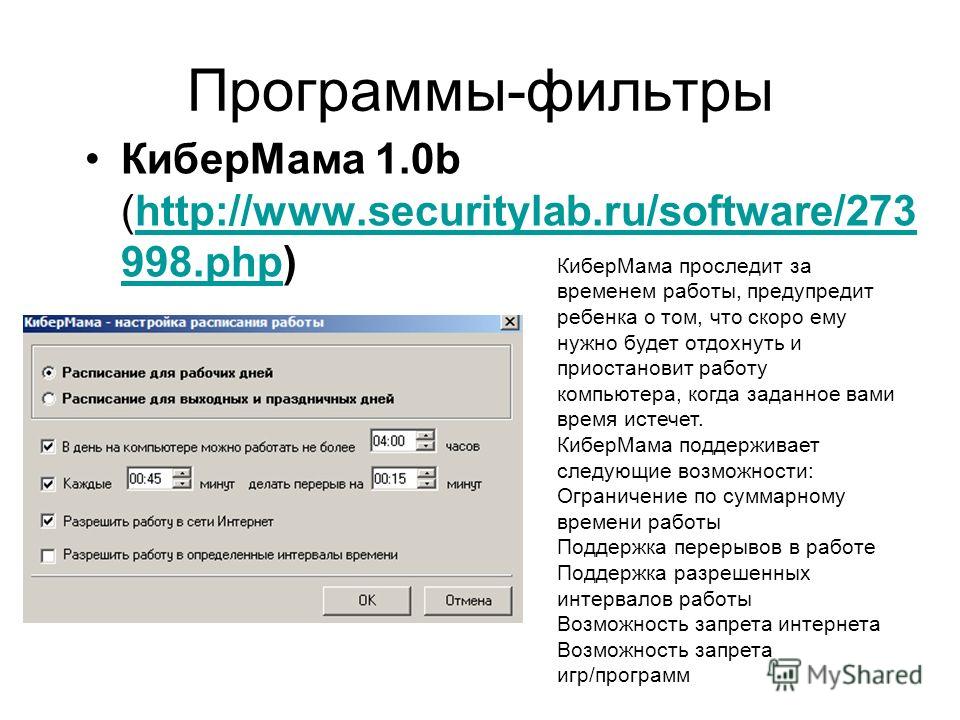

Программы-фильтры Одной из причин, из-за которых стало возможным такое явление, как компьютерный вирус, является отсутствие в операционной системе MS DOS эффективных средств для защиты информации от несанкционированного доступа. Из-за отсутствия средств защиты компьютерные вирусы могут незаметно и безнаказанно изменять программы, портить таблицы размещения файлов и т.д. В связи с этим различными фирмами и программистами разработаны программы-фильтры, или резидентные программы для защиты от вируса, которые в определенной степени восполняют указанный недостаток DOS. Эти программы располагаются резидентно в оперативной памяти компьютера и «перехватывают» те обращения к операционной системе, которые используются вирусами для размножения и нанесения вреда. Такими «подозрительными» действиями являются, в частности, изменение . При каждом запросе на «подозрительное» действие на экран компьютера выводится сообщение о том, какое действие затребовано и какая программа желает его выполнить. Можно либо разрешить выполнение этого действия, либо запретить его. Если указанное в сообщении действие не нужно для выполнения данной программы (например, никакая программа не должна изменять командный процессор COMMAND.COM), то это действие следует запретить, так как оно скорее всего вызвано вирусом. Некоторые программы-фильтры не «ловят» подозрительные действия, а проверяют вызываемые на выполнение программы на наличие вирусов. Это понятно, вызывает замедление работы компьютера. Степень защиты, обеспечиваемую программами-фильтрами, не следует переоценивать, поскольку многие вирусы для своего размножения и нанесения вреда обращаются непосредственно к программам операционной системы, не используя стандартный способ вызова этих программ через прерывания, а резидентные программы для защиты от вируса перехватывают только эти прерывания. Однако преимущества использования программ-фильтров весьма значительны — они позволяют обнаружить многие вирусы на самой ранней стадии, когда вирус еще не успел размножиться и что-либо испортить. Тем самым можно свести убытки от вируса к минимуму. Рекомендуем почитать:

|

Антивирусные программы

☰

Для защиты от вирусов можно использовать общие средства защиты информации, такие как дублирование информации, создание резервных копий, разграничение доступа. Разграничение доступа позволяет не только предотвратить несанкционированное использование информации, но и защитить данные от вредных действий вирусов, за счет ограничения доступа к файлам.

Разграничение доступа позволяет не только предотвратить несанкционированное использование информации, но и защитить данные от вредных действий вирусов, за счет ограничения доступа к файлам.

Для уменьшения вероятности заражения компьютера вирусом можно использовать профилактические меры. Например, отказаться от использования переносных устройств при работе, отключиться как от локальных вычислительных сетей, так и глобальных сетей (в частности, Internet), отказаться от использования электронной почты и пр. Однако, как мы понимает, это не реально.

Одним из самых удобных методов защиты от компьютерных вирусов является использование специализированных программ. Рассмотрим основные типы антивирусных программ.

Программы-детекторы позволяют обнаружить файлы, зараженные каким-либо известным вирусом. Данные программы проводят только проверку компьютера на наличие вирусов. Лечить данные программы не могут.

При лечении зараженных файлов программа-доктор удаляет тело вируса из файла, т.е. восстанавливает файл в том состоянии, в котором он находился до заражения вирусом.

При лечении зараженных файлов программа-доктор удаляет тело вируса из файла, т.е. восстанавливает файл в том состоянии, в котором он находился до заражения вирусом.

Программы-ревизоры работают следующим образом. При своем первом запуске они запоминают сведения о состоянии программ и системных областей диска компьютера, в которые входят загрузочные секторы, таблицы размещения файлов, корневой каталог. Предполагается, что в этот момент программы и системные области дисков не заражены. Затем при последующих проверках компьютера программы-ревизоры сравнивают состояние файлов и системных областей диска с исходным. Если произошли изменения, характерные для действий вируса, то они сообщают об этом пользователю.

Разновидностью данных программ являются доктора-ревизоры. Они представляют собой комбинацию ревизоров и докторов, т.е. они могут не только обнаруживать изменения в файлах и системных областях дисков, но и в случае изменений автоматически вернуть их в исходное состояние.

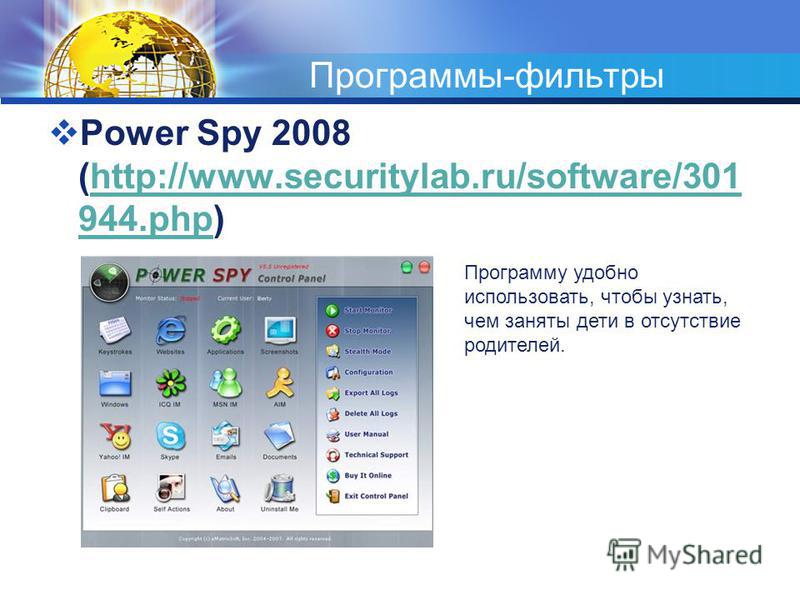

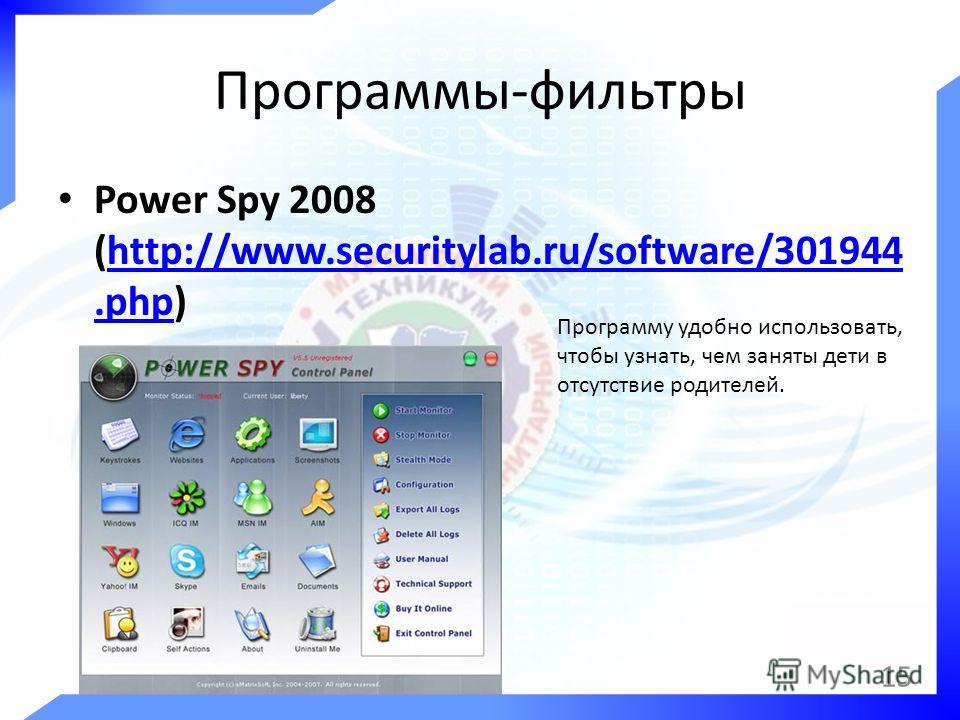

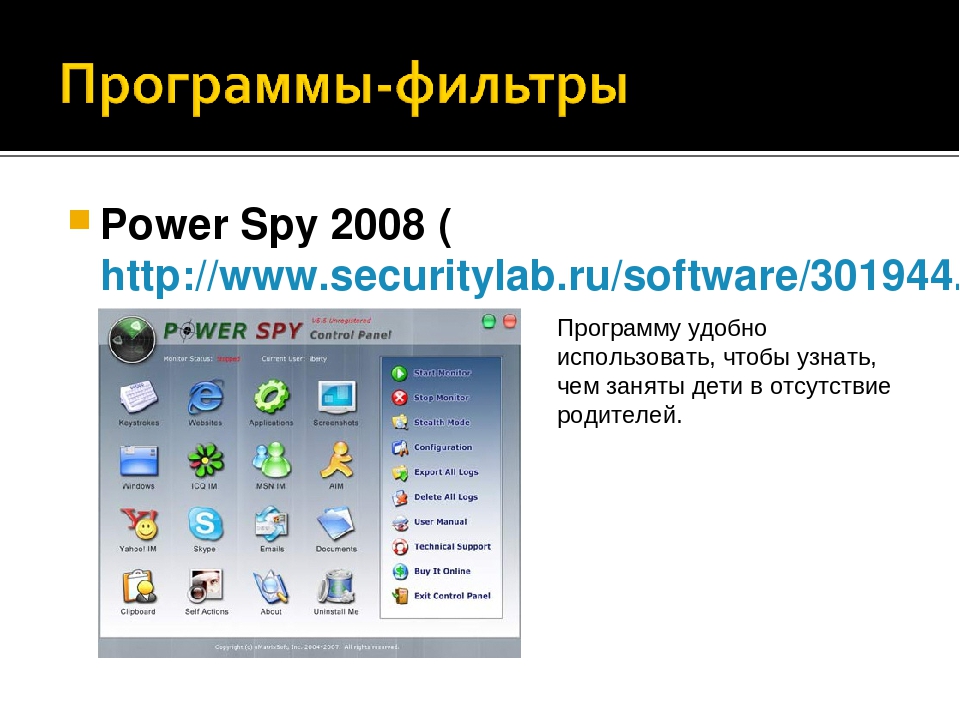

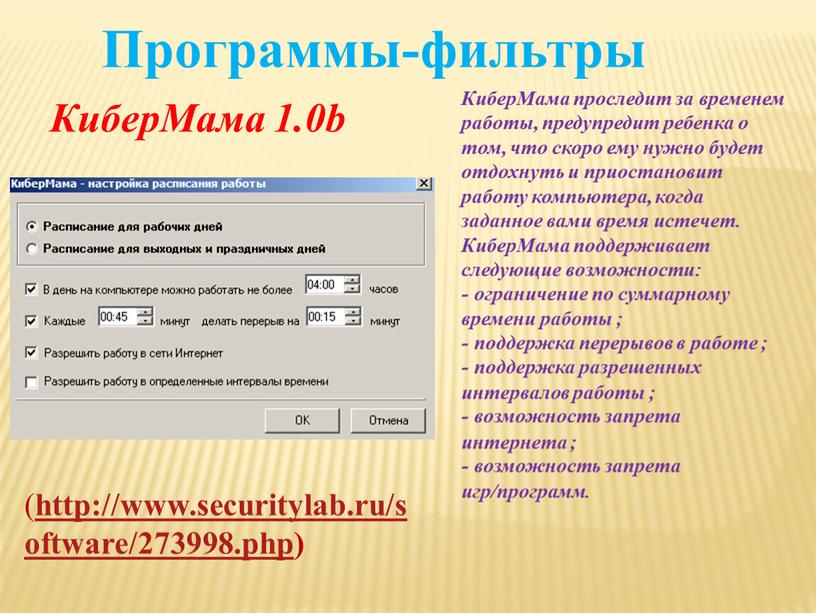

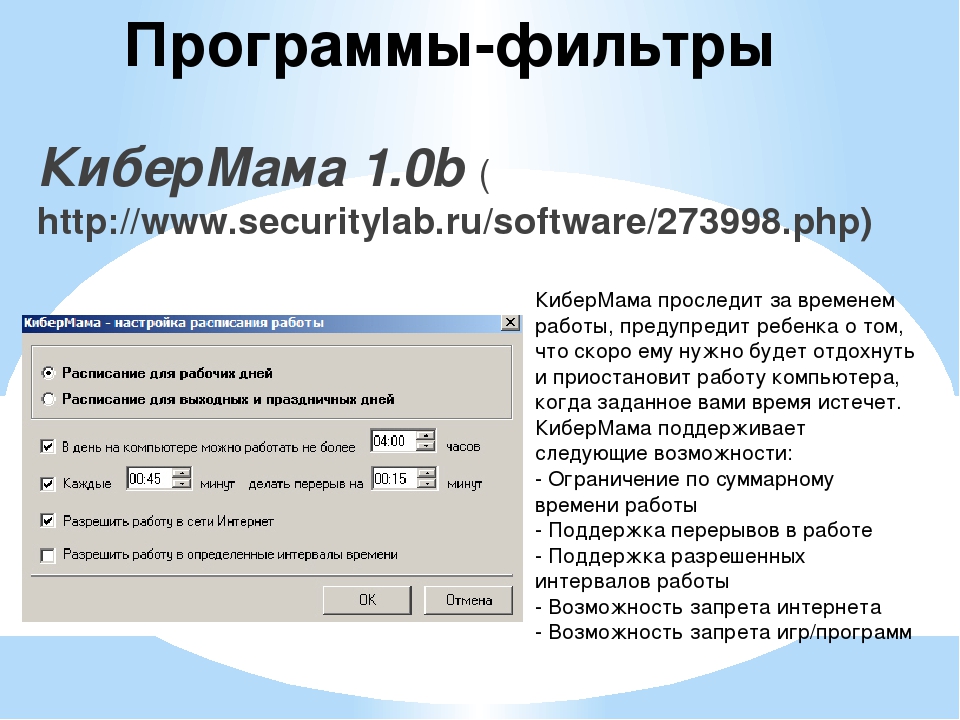

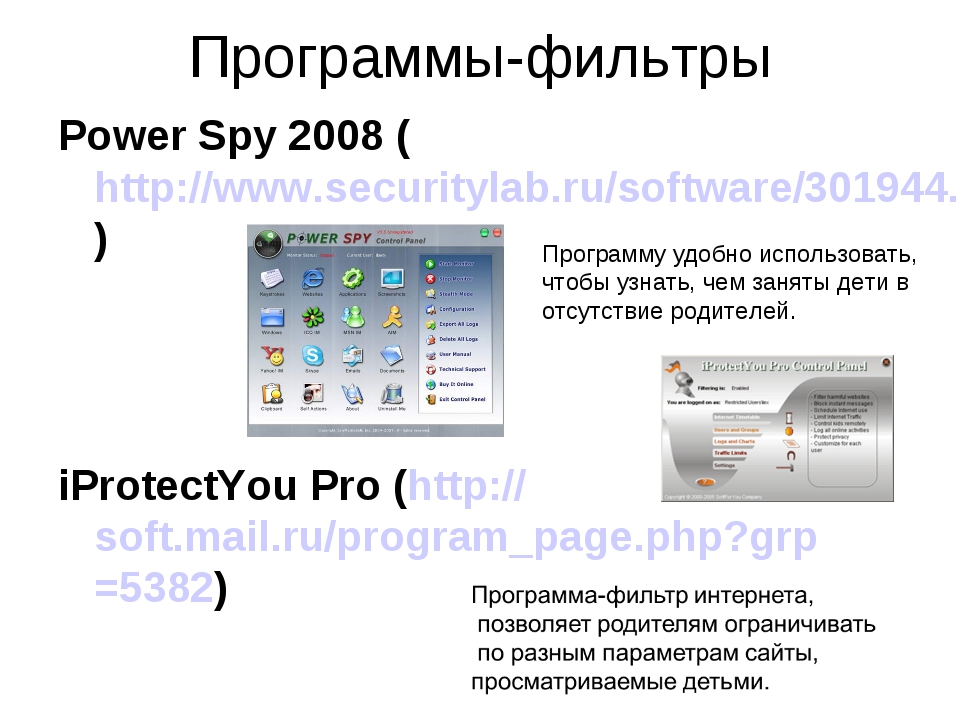

Программы-фильтры, постоянно находясь в памяти компьютера, следят за действиями, которые выполняются на компьютере. При появлении действий, указывающих на наличие вирусов, они сообщают об этом пользователю. К этим действиям можно отнести изменение файлов с расширением СОМ и ЕХЕ, снятие с файлов атрибута «только для чтения», прямая запись на диск, форматирование диска, установка «резидентной» (постоянно находящейся в оперативной памяти) программы.

При появлении таких действий, на экран компьютера выводится сообщение о том, какое действие затребовано, и какая программа желает его выполнить. Пользователь может либо разрешить выполнение этого действия, либо запретить его.

Программы-фильтры обладают одним большим преимуществом по сравнению с другими программами. Оно заключается в том, что данные программы позволяют обнаружить многие вирусы на самой ранней стадии, когда вирус еще не успел размножиться и что-либо испортить. Тем самым можно свести убытки от вируса к минимуму.

Программы-вакцины – это программы, предотвращающие заражение файлов. Сущность действия данных программ заключается в том, что они изменяют файлы специальным образом. Причем это не отражается на работе, но вирус воспринимает эти файлы как зараженные и не внедряется в них. В настоящее время данный вид программ практически не используется.

- сканирование;

- эвристический анализ;

- обнаружение изменений на диске;

- постоянное наблюдение.

Сканирование — наиболее традиционный метод поиска вирусов, который заключается в поиске кодов известных вирусов. Программы, которые работают на основе сканирования, называются полифагами.

Полифаги могут обнаружить только уже известные и предварительно изученные вирусы. Поэтому программы-сканеры не защищают компьютер от проникновения новых неизвестных вирусов.

Эвристический анализ используется для поиска шифрующихся и полиморфных вирусов. Эвристический анализатор позволяет обнаруживать ранее неизвестные вирусы, хотя их лечение при этом бывает невозможным.

Обнаружение изменений. Заражая компьютер, вирус делает изменения на жестком диске: изменяет файлы или загрузочные записи (например, у файлов может измениться размер, дата и время создания). Антивирусные программы-ревизоры находят такие изменения и сообщают об этом пользователю.

Однако у программ, использующих данную технологию, имеется недостаток. Он заключается в том, что не все изменения на компьютере вызываются вторжением вируса.

Постоянное наблюдение используется программами, получившими название резидентные мониторы. Резидентные мониторы — это программы, которые постоянно находятся в памяти компьютера и отслеживают все подозрительные действия, выполняемыми другими программами.

Фильтры, программа Формула из состава ПО ZETLAB

Фильтры с конечной импульсной характеристикой (КИХ-фильтры) имеют задержку, определяемую количеством коэффициентов. Причем задержка всегда равна количеству коэффициентов фильтра. Также количество коэффициентов служит мерой точности фильтра: отношение частоты дискретизации по каналу, отнесенное к числу коэффициентов фильтра представляет собой половину полосы частот в которой фильтр удовлетворяет требованиям. Вообще говоря, для цифрового фильтра в подавляющем числе случаев число коэффициентов лучше увеличивать. Но есть одно важное ограничение: при большом числе коэффициентов фильтрация сигнала занимает слишком много процессорного времени. В связи с этим в программе Формула введен алгоритм вычисления оптимального числа коэффициентов.

Количество коэффициентов фильтра вычисляется согласно следующему алгоритму:

1) определяется тактовая частота установленного процессора, и число коэффициентов рассчитывается так, чтобы загрузка одного ядра процессора составляла 3%. Формула для расчета:

Формула для расчета:

tapslen = CPUSPEED*2%/ADC_FREQUENCY,

где tapslen — число коэффициентов фильтра,

CPUSPEED — тактовая частота процессора, Гц,

ADC_FREQUENCY — частота дискретизации по фильтруемому каналу.

2) Если полученный результат превышает рационально допустимое количество коэффициентов (2000), то количество коэффициентов приравнивается к нему.

3) Если полученный результат меньше минимально допустимого(20), то количество коэффициентов приравнивается к нему.

4) Если полученный результат не позволяет вычислить результат с требуемой точностью по частоте, то используется формула:

tapslen = 1/(0.5*NORM_FREQ),

где NORM_FREQ — нормализованная частота, т.е. введенная частота отнесенная к частоте дискретизации.

5) Если же полученный результат является слишком дорогостоящим по вычислительной мощности (загружает более 30% одного ядра процессора), то окончательный результат будет рассчитываться по формуле:

tapslen = CPUSPEED*30%/ADC_FREQUENCY.

Пример:

Пусть необходимо рассчитать временную задержку по каналу с частотой дискретизации 500 кГц на двухядерном процессоре 2.5 ГГц, при наложении ФНЧ на 300 Гц.

Воспользуемся алгоритмом по шагам:

1) tapslen = 2.5e+9 * 2e-2 / 5e+5 = 100 — вариант при котором загрузка процессора составит 2% делённое на количество ядер, т.е. 1%

2), 3) — не влияют на результат

4) tapslen = 1 / (5e-1 * 3e+2 / 5e+5) = 3.3e+3 — такое количество коэффициентов необходимо для удовлетворения поставленной задачи

5) tapslen = 2.5e+9 * 3e-1/ 5e+5 = 1500 — такое количество коэффициентов мы можем себе позволить при данных условиях.

Теперь, когда получено количество коэффициентов фильтра tapslen = 1500, оценим временную задержку и то насколько требуемый фильтр удовлетворяет нашим требованиям по точности.

Временная задержка dt = tapslen/ADC_FREQUENCY = 1.5e+2 / 5e+5 = 3e-4 (секунды), или 300 мкс.

Частота среза фильтра составит: Fсреза = ADC_FREQUENCY/(0.5e-1 * tapslen) = 5e+5 / ( 0. 5e-1 * 1.5e+3) = 6.7e+3 (Герц), т.е. в два раза больше чем требовалось.

5e-1 * 1.5e+3) = 6.7e+3 (Герц), т.е. в два раза больше чем требовалось.

Будьте внимательны! При высоких частотах дискретизации не стоит настраивать фильтры с очень большой точностью — вы загрузите процессор, а результата так и не добьетесь. Старайтесь выбирать для измерений наиболее оптимальный диапазон частот. Если вам нужно исследовать ВЧ-сигнал, то мы советуем использовать аппаратный гетеродин.

Примечание: в программе Фильтрация сигналов используются фильтры с бесконечной импульсной характеристикой. При описании фильтров Формулы будут приводиться результаты работы фильтров программы Фильтрация сигналов — для сравнения.

Эволюция вирусов и антивирусов. Эпохи DoS и интернет.Более 20 лет компьютерные вирусы досаждают пользователям по всему миру, и более 20 лет антивирусные эксперты борются с ними. Каким будет антивирус завтра? Какие технологии будут использоваться в антивирусе 2010? Что бы лучше понять, почему современные антивирусы такие какие они есть, и в каком направлении развивается мысль авторов и архитекторов антивирусов, полезно сделать краткий экскурс в прошлое и посмотреть какой путь прошли антивирусы. Антивирусы неразрывным образом связаны со своим антиподом вирусами. Исчезни, вдруг, по какой-либо причине вирусы, нужда в антивирусах бы отпала. Но, к счастью для разработчиков антивирусов, такая ситуация из ряда гипотетических и фантастических. Поэтому, чтобы лучше понять, этапы эволюционного развития антивирусных программ, необходимо рассматривать их совершенствование неотрывно от совершенствования самих вирусов. Преистория. Конец 80-х. Все первые вирусы были по современным меркам примитивными. Большинство вирусов начального периода заражала исполняемые файлы типа COM, чуть более сложные EXE файлы заражались реже. Причина этому наличие некоторых сложностей, с которыми большинство вирусописателей того периода не могли справиться (шифрование, полиморфизм или другие сложные алгоритмы). В ответ на появление первых вредоносных программ, которые были довольно примитивными, появилось множество таких же примитивных антивирусных программ. Поток новых вирусов был мизерным несколько вирусов в месяц, никаких сложностей с точки зрения программирования антивируса не было. Все антивирусы того периода отличались лишь алгоритмами обхода дерева каталога, и скорость работы антивируса зависела именно от этого, а не от работы антивирусного движка. Да и движка-то как такового не было. Был набор из нескольких десятков сигнатур, которые хранились в теле программы и процедура поиска этих сигнатур в файлах. Каменный век. Начало 90-х. В 1990 г. появилось новое поколение вирусов полиморфные вирусы. Хотя в то время такое слово и не использовалось. Первый представитель этого типа вредоносных программ, Chameleon (С1260, V2P1, V2P2 и V2P6), «эволюционировал»; из двух других ранее известных вирусов Vienna и Cascade. В отличие от Cascade, Chameleon изменял внешний вид как тела вируса, так и самого расшифровщика, ни оставляя ни одного постоянного байта. Антивирусные конференции того периода, были полны восторженных возгласов по поводу сложности и красоты кода. Параллельно разработчики антивирусов обсуждали, как теперь это можно ловить, потому что полиморфизм делал современные антивирусные программы малоэффективными. Разумеется, такие принципы не заставили себя долго ждать, и вскоре антивирусные эксперты изобрели специальные алгоритмические языки, способные распознать в зараженном файле даже полиморфный вирус. Появление первых сколько-нибудь сложных вирусов не смогли пережить многие примитивные антивирусы. Также росло и число вирусов. Параллельно с разработкой сканеров, шли и эксперименты с другими лекарствами. В начале 90-х были популярны программы вакцины (или вакцинаторы). Идею авторы таких программ подсмотрели в медицине. Нужно заметить, что на ранней стадии развития компьютерной вирусологии довольно много было заимствовано из медицины. Начиная от термина вирус и заканчивая методами лечения и борьбы. Только через несколько лет эксперты отошли от копирования медицинских терминов и методов, а тогда почти все проводили аналогии. Одной из аналогий были вакцины. Программы вакцинаторы делали то же самое. Казалось бы, гениальная идея сканеры больше не нужны. Но вирусописатели нашли и против этого убийственное оружие они не ставили метки, они просто искали свое тело в жертве и сравнивали все тело, байт в байт. Т.е. меткой становилось все тело вируса. Против этого вакцины были бессильны. Вторым аргументом, который добил вакцины, стало… количество вирусов. Вакцина против 10-ти или даже 100 вирусов это реально, а против 10000 уже нет. Эра полиморфиков. Смерть простых антивирусов. 1992-1995 годы. В 92-м появился первый генератор полиморфного кода MtE (Mutation Engine). Первая мысль, посетившая антивирусых экспертов «все, это конец. Теперь любой пионер сможет создать сложнейший вирус». Если раньше появлялся более-менее сложный полиморфный вирус раз в месяц, то после появления MtE таких вирусов стало несколько десятков и появлялись они чуть ли ни каждый день. 1992 г. стал переломным годом в эволюции антивирусных средств. Нужно было что-то такое, что помогло бы бороться с полиморфными вирусами. И выход был найден эмулятор кода. Полиморфные вирусы после расшифровки всегда одинаковы и нужно было придумать нечто, что смогло бы «снять» зашифрованную часть и позволило добраться до постоянного тела вируса. Такую операцию делали антивирусные эксперты при анализе вируса, но делали это при помощи отладчика. Некоторые авторы антивирусов так и поступили добавили возможности отладчика (трассировку исполняемого кода) в свои программы. Появление большого количества полиморфных вирусов отразилось и на молодой антивирусной индустрии. Если до 92-го любой программист мог написать антивирус, который бы справлялся со всеми вирусами того периода, то после MtE таких программистов остались десятки т.к. задача написания эмулятора была не всем под силу. Конечно же, не только эмулятор использовался для обнаружения полиморфных вирусов. Криптоанализ заключается в следующем: по известному базовому коду вируса и по известному зашифрованному коду (или по «подозрительному» коду, похожему на зашифрованное тело вируса) восстанавливаются ключи и алгоритм программы-расшифровщика. Затем этот алгоритм применяется к зашифрованному участку, результатом чего является расшифрованное тело вируса. При решении этой задачи приходится иметь дело с системой уравнений. Как правило, этот способ работает значительно быстрее и занимает гораздо меньше памяти, чем эмуляция инструкций вируса. Однако решение подобных систем часто является задачей высокой сложности. Причем основная проблема это математический анализ полученного уравнения или полученной системы уравнений. Т.е. требовалась очень серьезная математическая и криптографическая подготовка эксперта, который бы пользовался этим методом. Статистический анализ. Во время своей работы сканер анализирует частоту использования команд процессора, строит таблицу встречающихся команд процессора (опкодов) и на основе этой информации делает вывод о заражении файла вирусом. Данный метод эффективен для поиска некоторых полиморфных вирусов т.к. эти вирусы используют ограниченный набор команд в декрипторе, тогда как «чистые» файлы используют совершенно другие команды с другой частотой. Например, все программы для MS DOS часто используют прерывание 21h (опкод CDh 21h), однако в декрипторе полиморфных DOS-вирусов эта команда практически не встречается. Основной недостаток этого метода в том, что есть ряд сложных полиморфных вирусов, которые используют почти все команды процессора, и от копии к копии набор используемых команд сильно изменяется, т.е. по построенной таблице частот не представляется возможным обнаружить вирус. Справедливости ради, необходимо заметить, что и криптоанализ и статистический анализ применяется для обнаружения вредоносных программ и по сей день. В начале 90-х локальных сетей было мало, а про интернет вообще никто не говорил и, следовательно, все антивирусы были предназначены для персональных компьютеров. Вирусов становится все больше. Эвристический анализатор. На рубеже 1992-1993 гг. количество вирусов перевалило за 1000. И примерно в тоже время разработчики антивирусов задумались о том, как можно обнаруживать новые (неизвестные) вирусы. Первым антивирусом, который мог обнаруживать неизвестные вирусы стал Lie Detector Евгения Сусликова . Принцип работы LD был довольно просто каждый вирус во время своей работы должен совершить ряд действий найти файл жертву, открыть файл для записи, заразить ее (модифицировать), закрыть файл. Любое из этих действий можно сделать ограниченным количеством методов. Естественным развитием было совмещение эвристического анализатора и эмулятора. Но добавление эмулятора дало еще одно преимущество перед эвристиками первого поколения возможность эмулирования не только процессора, но и операционной системы. Суть работы такого эвристика состоит в эмуляции исполнения программы и протоколировании всех «подозрительных» ее действий. На основе этого протокола принимается решение о возможном заражении программы вирусом. В отличии от эвристических анализаторов первого поколения, новые эвристики более требовательны к ресурсам компьютера, однако и уровень обнаружения у них метода значительно выше. Эвристические анализаторы в большинстве современных антивирусов являются эвристиками второго поколения. Казалось бы, эвристики второго поколения могут обнаружить все вредоносные программы, если бы удалось создать 100% эмулятор, но эта задача не реализуема (особенно, если учесть сложность современных операционных систем) и поэтому (но не только поэтому) эвристик не может достичь результата в 100%. А что если не эмулировать, а дать возможность исполняться программе в контролируемой среде? Ответом на этот вопрос стало появление поведенческих блокираторов. История поведенческих блокираторов насчитывает уже более 13 лет. Данный вид антивирусного программного обеспечения не был популярным долгое время, но с появлением новых видов ИТ-угроз о поведенческих блокираторах вновь вспомнили. Как уже говорилось выше, первое поколение поведенческих блокираторов появилось еще в середине 90-х годов (в самый разгар эпохи DOS-вирусов). Принцип их работы был прост при обнаружении потенциально опасного действия задавался вопрос пользователю разрешить или запретить действие. Во многих случаях такой подход работал, но «подозрительные» действия производили и легитимные программы (вплоть до операционной системы) и если пользователь не обладал должной квалификацией, вопросы антивируса вызывали непонимание. Второе поколение поведенческих блокираторов отличает то, что они анализируют не отдельные действия, а последовательность действий, и уже на основании этого делается заключение о вредоносности той или иной программы. Это значительно сокращает количество запросов к пользователю и повышает надежность детектирования. Эволюция поведенческих блокираторов является хорошей иллюстрацией другого фактора, влияющего на эволюцию антивирусов квалификация пользователя. Если на заре эры персональных компьютеров, большинство пользователей были довольно опытными и худо-бедно разбирались в устройстве ПК (вспомните книги Фигурнова), то с увеличением количества компьютеров их средний уровень снижался. Аналогично менялась сложность и интерфейс антивирусных программ в сторону упрощения. Таким образом, к середине 90-х были придуманы и разработаны все основные технологии, которые применяются до сих пор. Вирусы умерли, да здравствуют вредоносные программы Windows 95, Office и макро вирусы. 95-й год для многих запомнится выходом Microsoft Windows 95 и появлению первого макро вируса для MS Word. Оба этих события повлияли на антивирусы, но в разной мере. С появлением Windows 95 программистам пришлось серьезно задуматься о многозадачности, фоновых проверках, синхронизации и других вопросах, которых ранее попросту не возникало. Развитая многозадачность операционной системы подтолкнула разработчиков к созданию таких антивирусов, которые бы проверяли файлы на лету (при обращении к ним) On-Access Scanner или мониторов. Конечно же, такие программы были и раньше до Windows 95, но MS DOS налагала существенные ограничения на функционал мониторов. Появление Windows 95 открыла новые горизонты и для вирусописателей, но к счастью для разработчиков антивирусов, они не торопились осваивать новую ОС и у разработчиков появилась небольшая фора. Второй фактор (появление макро вирусов) также повлиял на индустрию, но в гораздо меньшей степени разработка движков для работы с файлами MS Word (а в дальнейшем и с другими программами MS Office) показала кто из разработчиков антивирусов на самом деле является технологическим лидером. Эра интернет наступила как-то не заметно. Еще вчера электронная почта была у единиц, а сегодня уже в каждом втором доме есть ICQ, и подростки часами сидят в чатах. 21 век принес, пожалуй, самые большие изменения в индустрию антивирусов умер термин вирус. На смену пришло понятие вредоносная программа. Разумеется, эти изменения произошли не сразу, этому были явные предпосылки в конце 90-х интернет из игрушки для профи стал непременным атрибутом нашей жизни. В Сети люди знакомились, женились, влюблялись, делали покупки. В Сети люди просто жили. Постепенно в интенет появились деньги сначала это были аккаунты для доступа в Сеть, потом виртуальные деньги, а затем реальные (номера счетов, кредитных карточек), а раз где-то есть деньги, значит, найдутся люди, которые захотят эти деньги отобрать. Постепенно поменялась цель написание вирусов от простого хулиганства или самоутверждения цель сместилась в область финансов и как следствие классические вирусы, заражающие файлы, практически исчезли. Всему этому вредоносным программам, потенциально опасным программам, утилитам для финансовых махинаций противостоят все те же антивирусные программы, которые пора бы уже переименовать в антивредоносные, но люди привыкли к старому названию и по привычке называют их антивирусами. Интернет повлиял не только на вирусы, развитие сетей повлияло и на стратегию защиты. Стала доминировать эшелонированная защита с обязательной защитой периметра интернет-шлюзов и почтовых серверов. Постепенно акцент был смещен с защиты только рабочих станций именно на эти узлы защиты. Причина проста изменение приоритетов путей проникновения угроз на компьютеры. Сегодня основной источник заразы это протоколы интернета HTTP, FTP, SMTP и др., различные протоколы для систем мгновенного обмена сообщениями (ICQ, AOL IM, MSN Messenger), протоколы программ P2P и другие. Сменные носители, как средство переноса вредоносных программ отошли на второй план. Андрей Никишин |

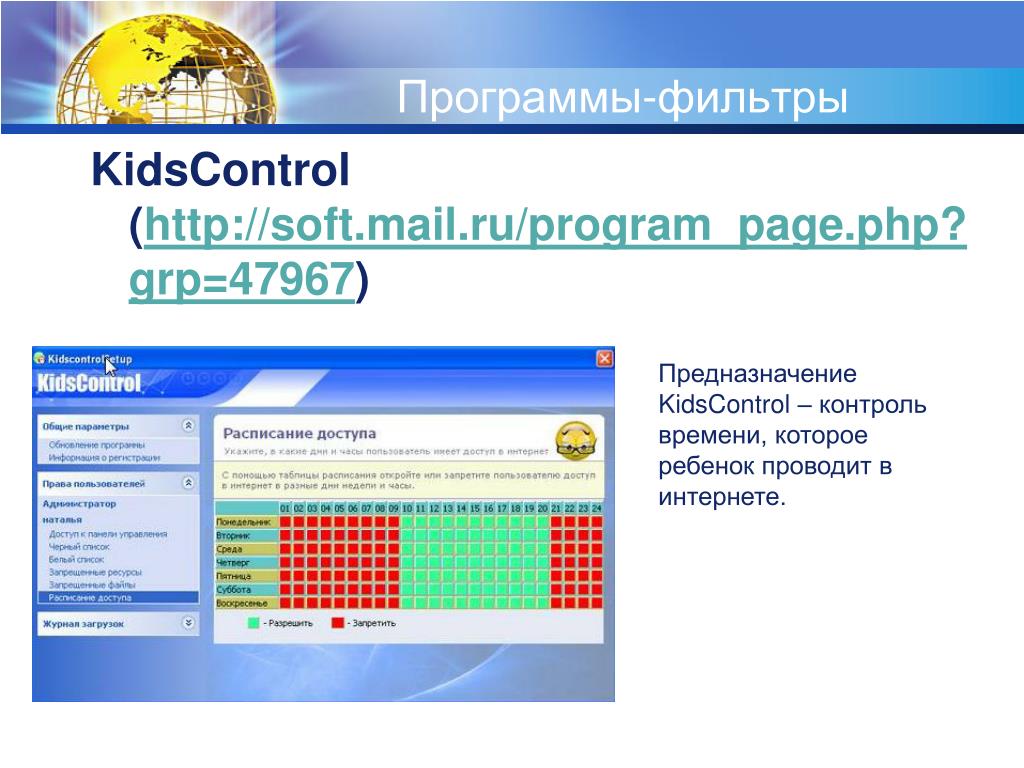

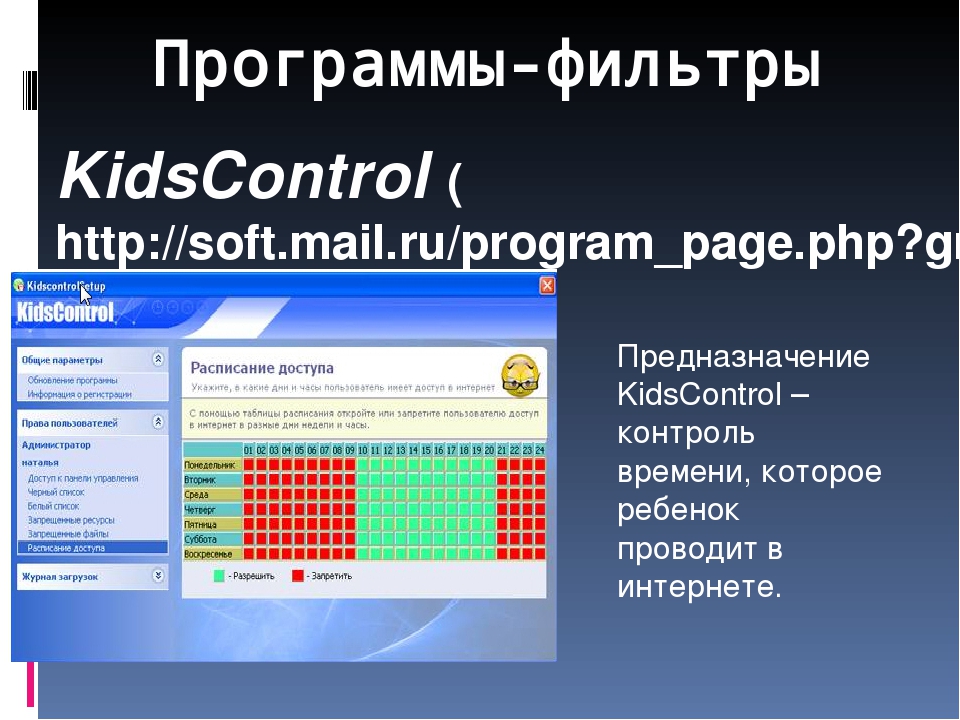

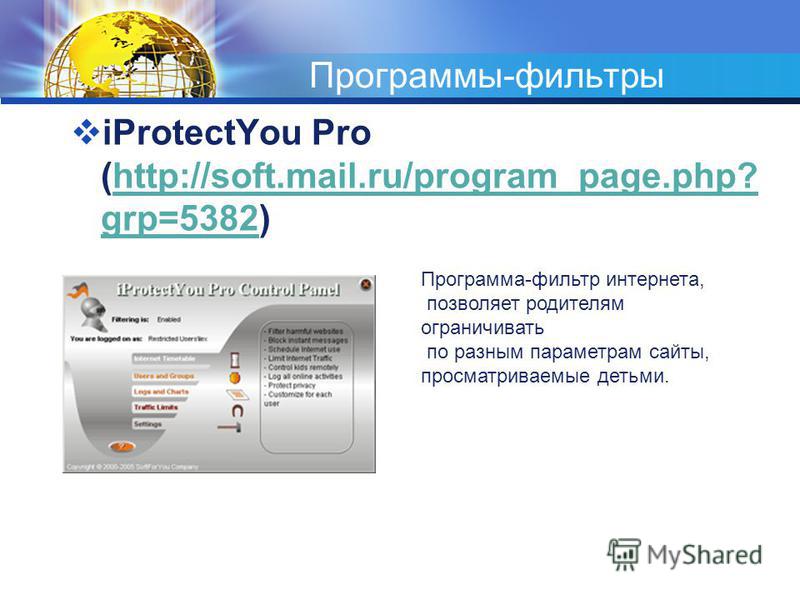

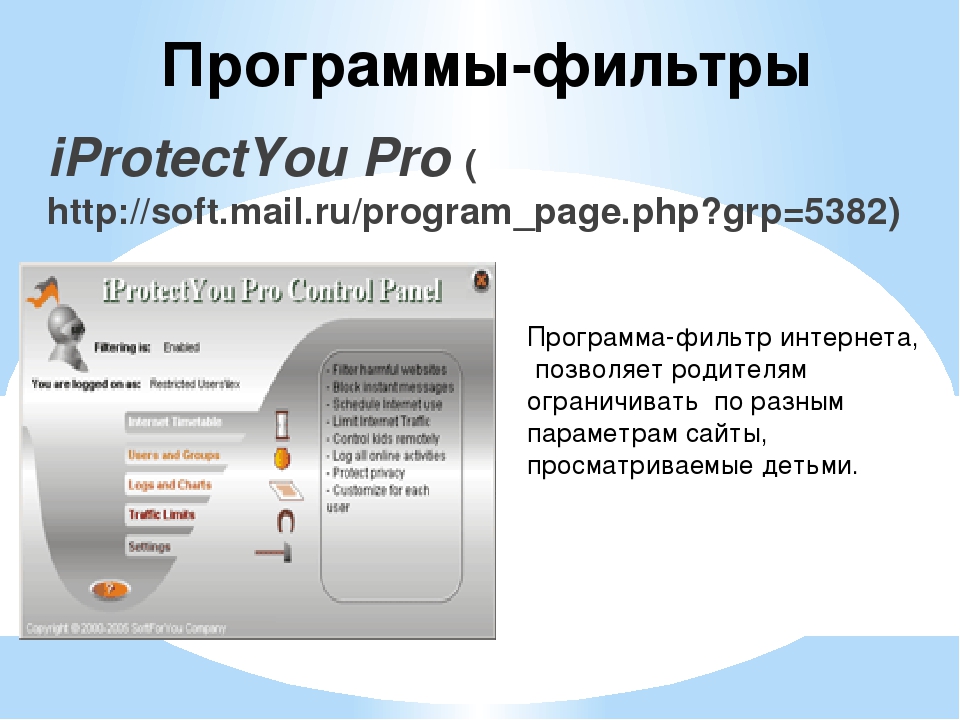

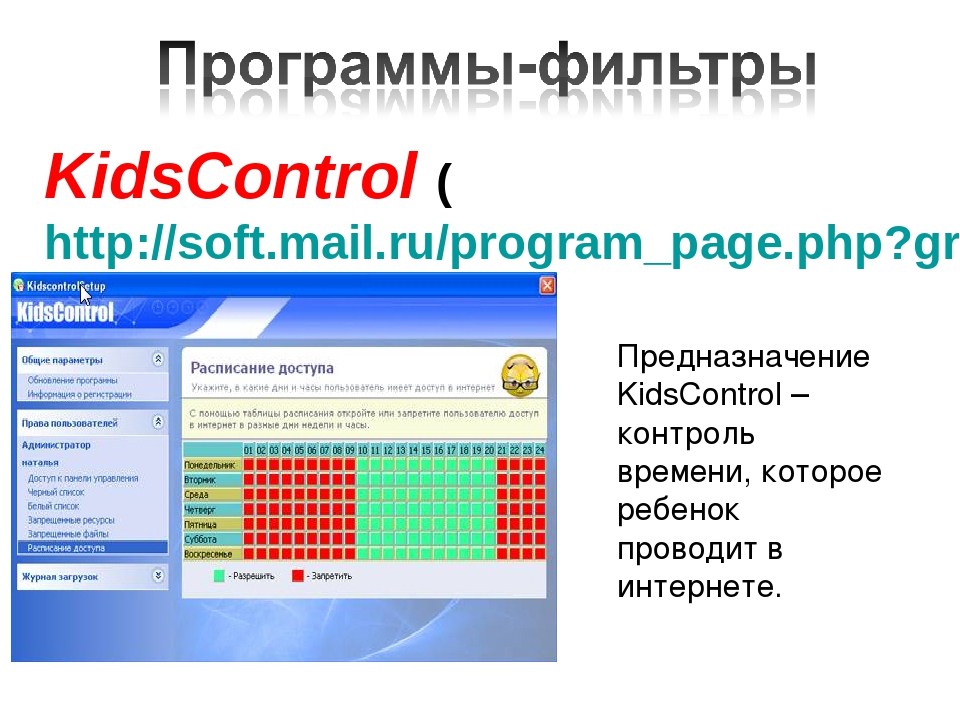

Интернет фильтр для детей, программа для фильтрации нежелательных сайтов

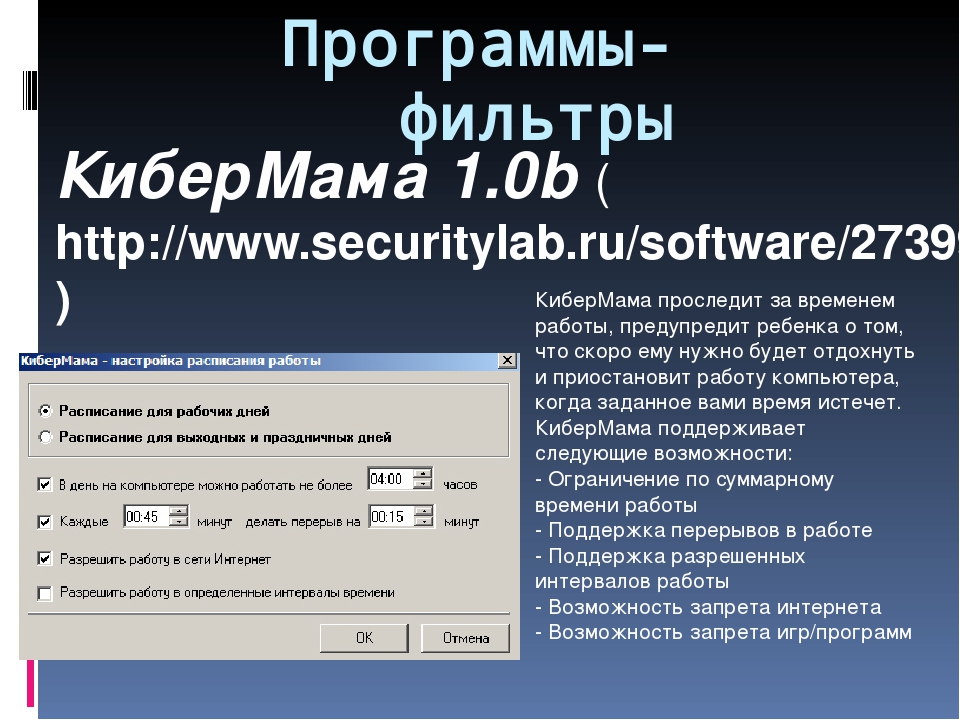

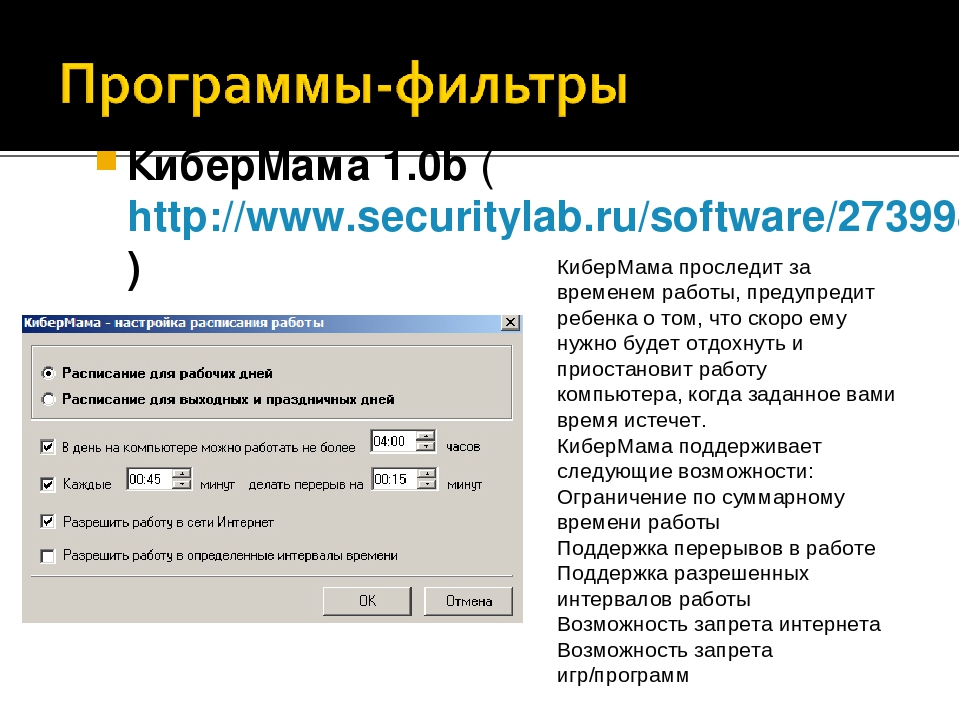

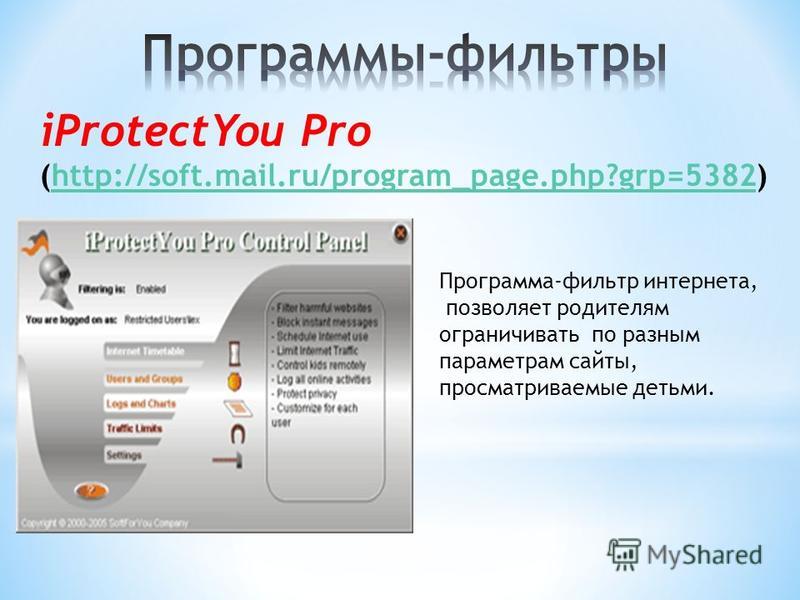

Самым простым способом блокировки вредоносных сайтов является родительский контроль, который присутствует во всех версиях Windows начиная с Vista. Он находится на панели задач и позволяет создать контролируемый профиль специально для ребенка. В фильтр уже встроен свой черный список сайтов, но вы самостоятельно можете добавлять туда дополнительные адреса.

Он находится на панели задач и позволяет создать контролируемый профиль специально для ребенка. В фильтр уже встроен свой черный список сайтов, но вы самостоятельно можете добавлять туда дополнительные адреса.

Некоторые программы предоставляют интернет-фильтр для детей, который обеспечивает фильтрацию самых вредных запросов. Например, сервис SkyDNS, которые умеет подменять адреса вредоносных сайтов. SkyDNS имеет и платную подписку, но для того, чтобы обеспечить полную безопасность ребенка, вполне хватит бесплатной версии. Все, что вам требуется — скачать программу с официального сайта, запустить ее и указать категории фильтрации. Остальное будет сделано за вас. Если вы ищите способ, как установить детский фильтр на интернет с помощью роутера, то SkyDNS пригодится вам и в этом случае. В адресах DNS-серверов необходимо просто прописать те IP, которые выдает вам сервис, и ребенок уже не сможет обойти запрет при помощи телефона или планшета.

Впрочем, блокировку сложно назвать действенным способом ограждения детей от вредоносного контента. Многие защиты и интернет-фильтры можно обойти или даже снять, и ребенок может легко найти способ это сделать. Кроме того, грубые блокировки показывают жесткий контроль родителей, что не очень хорошо влияет на ваши отношения с чадом.

Многие защиты и интернет-фильтры можно обойти или даже снять, и ребенок может легко найти способ это сделать. Кроме того, грубые блокировки показывают жесткий контроль родителей, что не очень хорошо влияет на ваши отношения с чадом.

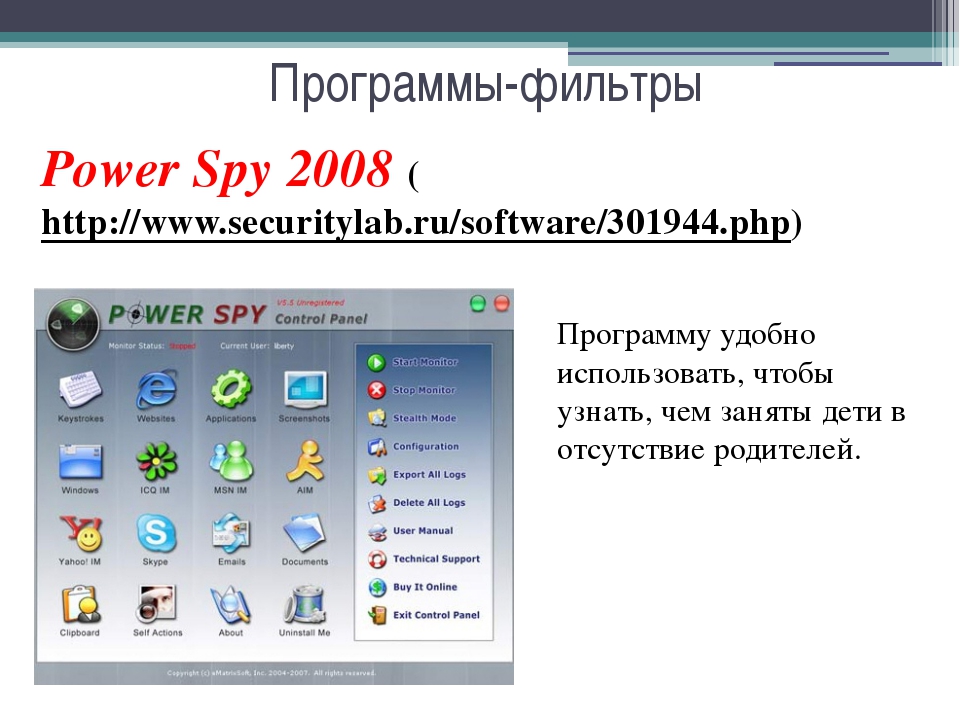

При помощи программы Mipko Personal Monitor, вы обеспечите себе незаметный и тщательный надзор за ребенком. Это программа, которая умеет:

Записывать нажатие каждой кнопки клавиатуры;

Перехватывать сообщения в мессенджерах и социальных сетях;

Делать фотографии при помощи веб-камеры;

Сохранять историю посещения страниц и делать скриншоты рабочего стола.

Проанализировав полученные данные, вы сможете лучше понять, чем занимается ваш ребенок в интернете. Это также поможет вам провести воспитательную беседу на тему опасности сети, если ваше дети столкнулись с вредоносным контентом или злоумышленником, но еще не поняли этого. Mipko Personal Monitor поможет мягко воспитывать ребенка, что во много раз эффективнее простых запретов.

Mipko Personal Monitor поможет мягко воспитывать ребенка, что во много раз эффективнее простых запретов.

Похожие статьи:

Программы контроля доступа в интернет

Могут ли следить через камеру ноутбука

Родительский контроль в интернете при помощи программ

Родительский контроль в Гугл Хром

Потоки ввода-вывода, перенаправление ввода-вывода. Программы-фильтры

Каждая программы, запущенная из shell, получает три открытых потока ввода/вывода, которые по умолчанию ассоциируются с терминалом.

Потоки задаются номерами(дескрипторы):

- 0 стандартный поток ввода, ассоциируется с клавиатурой

- 1 стандартный поток вывода, ассоциируется с экраном

- 2 стандартный поток ошибок, ассоциируется с экраном

Большинство утилит Unix используют только стандартные потоки, поэтому для этих утилит можно осуществлять перенаправление.

Виды перенаправления

file — поток вывода перенаправляется в файл.

Пример: cat file1>file2

Пример: cat file1>file2file — данные из потока вывода добавляются в файл.

- <file — получение данных для стандартного ввода из файла.

p1 p2 — передача вывода программы р1 на ввод программы р2 (конвейер или неименованный канал). Пример: cat spisok wc l - n>file — переключение потока с номером n в файл.

- n»file — переключение потока с дескриптором n в файл, но данные добавляются в конец файла.

- n>&m — объединить потоки с дескрипторами n и m.

- «str — конструкция “Ввод здесь”. Использует стандартный поток ввода до появления строки str во вводе и потом передает его на вход программе.

В UNIX существуют программы, получающие данные из стандартного потока ввода (stdin) и выводящие результаты свое работы в стандартный поток вывода (stdout). Общее название таких программ – программы-фильтры (или просто фильтры). Фильтр обычно (но не всегда) умеет также читать данные из файлов, имена которых были переданы ему в качестве аргументов, причем в этом случае чтение из файлов происходит именно в том порядке, в каком имена файлов были указаны в качестве параметров. Совместно с возможностью перенаправления стандартных потоков (stdin, stdout и stderr), использование программ-фильтров предоставляет пользователю большие возможности по обработке информации в командной строке или скриптах.

Общее название таких программ – программы-фильтры (или просто фильтры). Фильтр обычно (но не всегда) умеет также читать данные из файлов, имена которых были переданы ему в качестве аргументов, причем в этом случае чтение из файлов происходит именно в том порядке, в каком имена файлов были указаны в качестве параметров. Совместно с возможностью перенаправления стандартных потоков (stdin, stdout и stderr), использование программ-фильтров предоставляет пользователю большие возможности по обработке информации в командной строке или скриптах.

Фильтр cat

Программа cat является классическим представителем фильтров. То, что прочитано из stdin или из файлов, выводится в stdout. Несмотря на кажущуюся простоту такого действия, использование cat позволяет пользователю быстро и эффективно решать необходимые задачи. Например, если необходимо просмотреть содержимое файла, нет нужды запускать пейджер или, тем более, редактор:

$ cat /etc/fstab

/dev/ad0s1b none swap sw 0 0 /dev/ad0s1a / ufs rw 1 1 /dev/ad0s1e /tmp ufs rw 2 2 /dev/ad0s1f /usr ufs rw 2 2 /dev/ad0s1d /var ufs rw 2 2 /dev/acd0 /cdrom cd9660 ro,noauto 0 0

Для добавления строки в конец файла file1:

$ cat » file1 new line

Ip-фильтры программы tcpdump

Стандартным признаком сканирования сетей является появление широковещательного или фрагментированного трафика, а также наличие установленных параметров IP-дейтаграмм. Входящий широковещательный трафик никогда не является легитимным и его следует блокировать, чтобы предотвратить вышеописанные попытки составления схемы сети и атаки Smurf. Как известно, фрагментация является естественным способом доставки пакетов, MTU которых больше, чем MTU одного из участков маршрута передачи сообщения. Но фрагментация также может применяться для атак отказа в обслуживании или для обмана систем обнаружения вторжений или маршрутизаторов, не поддерживающих хранение содержимого пакетов.

Входящий широковещательный трафик никогда не является легитимным и его следует блокировать, чтобы предотвратить вышеописанные попытки составления схемы сети и атаки Smurf. Как известно, фрагментация является естественным способом доставки пакетов, MTU которых больше, чем MTU одного из участков маршрута передачи сообщения. Но фрагментация также может применяться для атак отказа в обслуживании или для обмана систем обнаружения вторжений или маршрутизаторов, не поддерживающих хранение содержимого пакетов.

Выявление широковещательного трафика

Будем считать широковещательным адрес, последний байт которого содержит значение 0 или 255. Адрес получателя занимает диапазон с 16-го по 19-й байты (32 бит) IP-заголовка (см. рис. 12.1). Нас интересует только последний, 19-й, байт. Описать широковещательные адреса можно следующим образом:

ip [19] = Oxff ip [19] = 0x00

Или как один скомбинированный фильтр: ip[19] = Oxff or ip[19] = 0x00

Авторы этой книги привыкли записывать свои фильтры шестнадцатеричными символами, но, если кому-то больше нравится десятичная форма, то этот фильтр можно легко изменить. обозначает отрицание, а макросы бгс и пеЬ используются для указания на трафик, исходящий от указанного далее отправителя, и для обозначения сети соответственно. Таким образом, данный фильтр позволяет зарегистрировать весь широковещательный трафик, исходящий из любого внешнего источника, кроме нашей подсети. Если запустить ТСРс1итр, задав данный фильтр (или проверить собранные ранее данные), то будет выдан отчет о всех попытках сканирования локальной сети.

обозначает отрицание, а макросы бгс и пеЬ используются для указания на трафик, исходящий от указанного далее отправителя, и для обозначения сети соответственно. Таким образом, данный фильтр позволяет зарегистрировать весь широковещательный трафик, исходящий из любого внешнего источника, кроме нашей подсети. Если запустить ТСРс1итр, задав данный фильтр (или проверить собранные ранее данные), то будет выдан отчет о всех попытках сканирования локальной сети.

Выявление фрагментированного трафика

В этом разделе рассказано о создании фильтров ТСЛМитр для поиска фрагментированного трафика. Во всех фрагментах стандартной последовательности пакетов, кроме последнего, установлен флаг МЕ. По этому признаку можно выявить большинство проходящих фрагментов. Еще раз обратимся к рис. 12.1. Бит МЕ находится во второй строке 1Р-заголовка. Какой это байт?

Результат подсчета позволяет сказать, что это шестой байт 1Р-заголовка, а нужный нам бит является третьим справа от самого старшего бита этого байта. Посмотрим на рис. 12.3, чтобы понять, какая маска позволит скрыть все биты этого байта, кроме бита МЕ. Потребуется маска 0010 0000, которая в шестнадцатеричном формате выглядит как 0x02. Фильтр принимает вид 1р [в] & 0x20 != 0.

Посмотрим на рис. 12.3, чтобы понять, какая маска позволит скрыть все биты этого байта, кроме бита МЕ. Потребуется маска 0010 0000, которая в шестнадцатеричном формате выглядит как 0x02. Фильтр принимает вид 1р [в] & 0x20 != 0.

Используется оператор “не равно” и значение 0. Это означает, что проверяется установка флага МР. А почему просто не задать фильтр 1р [ 6 ] & 0x2 0 = 1. Разве не так проверяется установка этого бита? Не совсем. Дело в том, что проверяется не само значение конкретного бита, а результат маскирования всего байта (логического умножения исходного байта и байта маски). Установленный бит МЕ занимает в байте позицию, соответствующую значению 2 -32. Поэтому проверить результат с помощью выражения ! = 0 несколько проще. Альтернативным вариантом может послужить фильтр 1р [6 ] & 0x2 0 = 32. Не забывайте, что фрагментация является нормальным методом доставки пакетов, и такой фильтр может послужить причиной появления многочисленных сообщений о ложных атаках.

Рис. 12.3. Обнаружение установленного битаМЕ

Были представлены примеры создания трех фильтров ТСРёитр для обнаружения потенциально опасного трафика. Теперь рассмотрим пакеты других протоколов и способы создания фильтров ТСРс1итр для этих пакетов.

⇐Побитовое маскирование | Обнаружение нарушений безопасности в сетях | Udp-фильтры программы tcpdump⇒

Лучшее программное обеспечение для родительского контроля на 2021 год

Воспитание в цифровую эпоху

Современные дети никогда не знали времени, когда они не могли бы подключиться ко всему миру через Интернет. Фактически, они, вероятно, проводят в Интернете больше времени, чем кто-либо другой, — определенно больше, чем их родители. Если вы являетесь родителем, это представляет проблему, поскольку существуют явные, тревожные и незаконные веб-сайты и приложения, с которыми вы не хотите, чтобы ваши дети сталкивались. Службы родительского контроля могут помочь вам управлять постоянно растущим количеством устройств, которыми пользуются ваши дети. Однако прежде чем вы начнете вводить ограничения и ограничения, найдите время, чтобы узнать, как ваш подключенный ребенок использует технологии.

Однако прежде чем вы начнете вводить ограничения и ограничения, найдите время, чтобы узнать, как ваш подключенный ребенок использует технологии.

Эти программные и аппаратные решения позволяют блокировать нежелательный веб-контент, ограничивать время экрана, ограничивать использование опасных приложений и многое другое. По сути, это способ помочь вашим детям в большей безопасности пользоваться их компьютерами и мобильными устройствами. Прежде чем использовать любой из этих вариантов, поговорите со своими детьми, поскольку важно, чтобы они чувствовали, что вы уважаете их конфиденциальность.В противном случае они обязательно найдут способ обойти любые меры защиты, даже если вы заботились об интересах своих детей. Кроме того, поскольку техническая зависимость становится все более серьезной проблемой, важно, чтобы дети понимали ценность хороших привычек в использовании устройств для себя.

Наблюдайте за устройствами вашего ребенка

Давно прошли те времена, когда одной утилиты родительского контроля на семейном ПК было достаточно для обеспечения безопасности и продуктивности ваших детей. Современные дети используют всевозможные устройства, подключенные к Интернету, и системы родительского контроля должны не отставать.

Современные дети используют всевозможные устройства, подключенные к Интернету, и системы родительского контроля должны не отставать.

Прежде чем выбирать конкретную утилиту родительского контроля, необходимо убедиться, что она поддерживает все типы устройств в вашем доме. Хотя все продукты в таблице выше поддерживают Windows и Android, совместимость с macOS и iOS различается. Функции Apple Screen Time и Restrictions для iOS вполне способны работать сами по себе и имеют дополнительное преимущество в виде поддержки от первого лица. Вы можете рассмотреть возможность использования этих инструментов вместо стороннего решения.

Лучшие предложения по программному обеспечению для родительского контроля на этой неделе *

* Сделки отбирает наш партнер TechBargains

Обратите внимание, что некоторые утилиты родительского контроля часто используют технологию VPN, выполняя интернет-соединения через локальное приложение, чтобы включить фильтрацию контента.Вы увидите значок VPN, когда такая утилита активна, но это не означает, что соединение ребенка защищено полномасштабной виртуальной частной сетью или что IP-адрес устройства замаскирован.

Также убедитесь, что любые ограничения на количество дочерних профилей или устройств не будут проблемой. Например, многодетным семьям понравится, что Norton Family и Kaspersky Safe Kids работают на неограниченном количестве устройств. Большинство программ родительского контроля работает по подписке, поэтому уровни цен, как правило, соответствуют ограничениям на устройства, хотя некоторые предлагают бесплатные версии для базовой защиты на ограниченном количестве устройств.Если ваши дети строго пользуются смартфонами, ознакомьтесь с нашим обзором мобильных приложений для родительского контроля.

Если установка защиты родительского контроля на каждом из устройств вашей семьи начинает казаться слишком сложной, рассмотрите возможность использования общесетевого решения, такого как Circle Home Plus или Open DNS. Эти системы выполняют фильтрацию содержимого на уровне маршрутизатора, поэтому ваши настройки влияют на каждое устройство в сети. Естественно, вы не получите такого же высокого уровня контроля и подробного мониторинга, как с локальным агентом на каждом устройстве, но это гораздо более широкое решение.

Web-фильтры, временные пределы, и приложения

По крайней мере, хороший инструмент родительского контроля особенности контента фильтровентиляционного способность к блокировать доступ к веб-сайтам соответствующих категорий, таких как ненависть, насилие и порно. Этот тип фильтрации действительно работает, только если он не зависит от браузера и работает с безопасными (HTTPS) сайтами. Без фильтрации HTTPS умный подросток может обойти систему, используя безопасный анонимизирующий прокси-сайт или даже в некоторых случаях другой веб-браузер. Использование VPN или браузера Tor также часто нарушает даже самые надежные средства защиты.У большинства также есть возможность навсегда включить SafeSearch, хотя эти настройки часто ограничиваются Google, Bing и иногда YouTube. Ориентированного на конфиденциальность DuckDuckGo обычно достаточно, чтобы помешать настройкам Безопасного поиска. Конечно, самые эффективные решения также ведут подробный журнал веб-активности вашего ребенка.

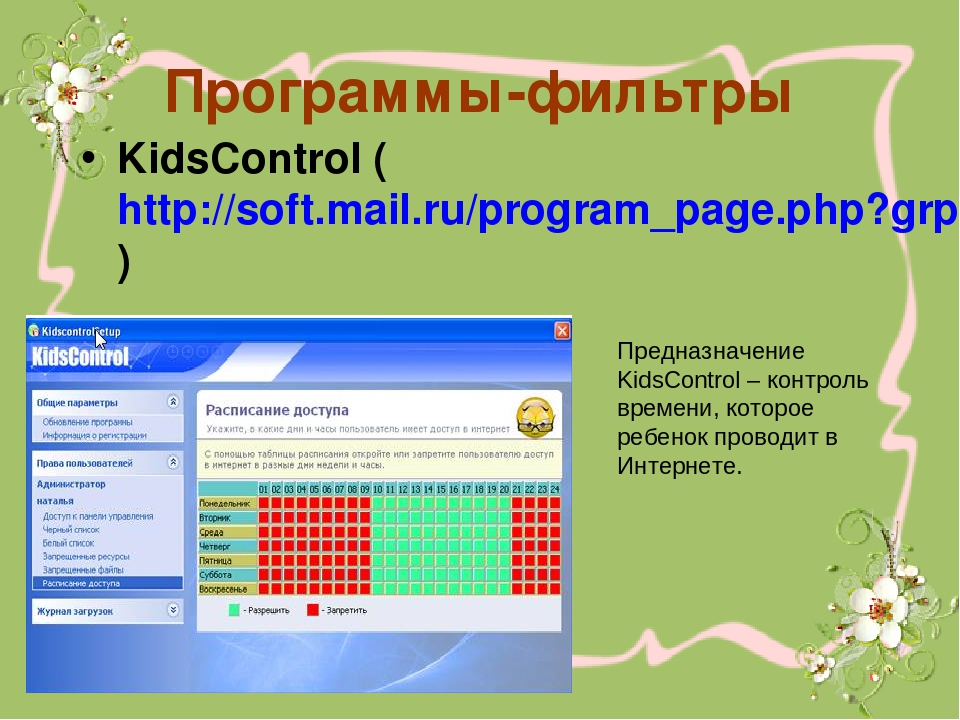

Планирование доступа — еще одна очень распространенная функция. Некоторые службы позволяют родителям устанавливать ежедневное или еженедельное расписание использования устройства. Другие специально ограничивают время, которое ваш ребенок проводит в Интернете.Qustodio позволяет устанавливать временные ограничения для отдельных мобильных и настольных приложений. Это особенно полезно для детей, которые имеют привычку играть в игры или использовать приложения социальных сетей, когда им следует делать домашнее задание. Наиболее полезные настройки на основе времени применяются ко всем устройствам ваших детей, поэтому они просто не могут переключаться между ними, чтобы обойти ограничения.

Некоторые службы позволяют родителям устанавливать ежедневное или еженедельное расписание использования устройства. Другие специально ограничивают время, которое ваш ребенок проводит в Интернете.Qustodio позволяет устанавливать временные ограничения для отдельных мобильных и настольных приложений. Это особенно полезно для детей, которые имеют привычку играть в игры или использовать приложения социальных сетей, когда им следует делать домашнее задание. Наиболее полезные настройки на основе времени применяются ко всем устройствам ваших детей, поэтому они просто не могут переключаться между ними, чтобы обойти ограничения.

Ознакомьтесь с нашим обзором дополнительных способов управления экранным временем вашего ребенка на всех его устройствах, включая опции, уже встроенные в соответствующие платформы.

По мере того как дети становятся старше, фильтрация контента может казаться бессмысленной. Эй, ты позволил им посмотреть «Ведьмака», верно? В какой-то момент вы начинаете больше беспокоиться об их взаимодействии с остальным миром. Конечно, если их друзья приходят лично, вы, по крайней мере, можете встретиться с ними, но как насчет друзей в социальных сетях и других контактов, о которых ваш ребенок никогда не упоминает? Кто они на самом деле и что с ними обсуждают ваши дети? Хотя некоторый контроль приемлем, вам все же необходимо уважать основное право вашего ребенка на неприкосновенность частной жизни и поощрять открытое обсуждение, а не использовать программное обеспечение родительского контроля в качестве шпионского ПО.

Конечно, если их друзья приходят лично, вы, по крайней мере, можете встретиться с ними, но как насчет друзей в социальных сетях и других контактов, о которых ваш ребенок никогда не упоминает? Кто они на самом деле и что с ними обсуждают ваши дети? Хотя некоторый контроль приемлем, вам все же необходимо уважать основное право вашего ребенка на неприкосновенность частной жизни и поощрять открытое обсуждение, а не использовать программное обеспечение родительского контроля в качестве шпионского ПО.

Многие службы позволяют отслеживать контакты и сообщения и отслеживать потенциально опасные или несанкционированные ситуации. Вы даже можете заблокировать новые контакты или просмотреть содержимое сообщения с помощью некоторого программного обеспечения для родительского контроля. Имейте в виду, что это в первую очередь относится к текстам SMS; приложения для обмена сообщениями, такие как WhatsApp, Snapchat и Signal, не подпадают под эту сферу действия. Отслеживание в социальных сетях также может дать представление о социальной жизни вашего ребенка, хотя многие службы теперь отслеживают только Facebook. Этот вид контроля обычно требует, чтобы вы либо знали учетные данные своего ребенка, либо убедили его войти в систему и установить приложение трекера. Отключить такой сбор данных совсем несложно для ребенка, поэтому здесь, как никогда ранее, вы должны быть на одной странице.

Этот вид контроля обычно требует, чтобы вы либо знали учетные данные своего ребенка, либо убедили его войти в систему и установить приложение трекера. Отключить такой сбор данных совсем несложно для ребенка, поэтому здесь, как никогда ранее, вы должны быть на одной странице.

Удаленное уведомление и управление

Большинство детей хоть какое-то время пользуются мобильными устройствами, а многие почти всегда выходят в Интернет со своих телефонов. К счастью, многие службы родительского контроля предлагают сопутствующее приложение, которое позволяет вам просматривать действия вашего ребенка, устанавливать основные правила и просматривать уведомления по мере их поступления.Этот вид сопутствующего приложения особенно полезен для ответа на запросы доступа или продления времени на ходу. В противном случае вы управляете всем онлайн, где у вас есть точный контроль над отчетами об активности и ограничениями. Любые внесенные вами изменения должны распространяться на устройства ваших детей, когда они подключаются к Интернету.

Когда ваш ребенок пытается посетить заблокированный сайт, пишет сообщение на сомнительном языке или иным образом нарушает правила, лучшие службы родительского контроля отправляют вам уведомление на ваш предпочтительный канал, например через приложение, Интернет, электронную почту, текст. или комбинация этих опций.

Расширенные функции

Когда вы выйдете за рамки основ, системы родительского контроля начнут расходиться с множеством дополнительных функций, которые помогут им выделиться из толпы. Среди этих выдающихся функций — мониторинг YouTube, геозона и удаленная блокировка устройств. Вы также найдете расширенные версии стандартных функций. Например, лучшие фильтры контента не просто используют базу данных категорий. Они анализируют содержимое страницы, фильтруют ненормативную лексику и позволяют добавлять пользовательские ключевые слова и категории, которые вы хотите заблокировать.Нам также нравятся те сервисы, которые поддерживают двухфакторную аутентификацию для входа в учетную запись.

Чтобы сделать осознанный выбор в пользу своей семьи, ознакомьтесь с нашими полными обзорами этих решений для родительского контроля. Некоторые из них предлагают бесплатные пробные версии, которые стоит проверить, прежде чем тратить свое время и деньги.

|

|

Программное обеспечение для фильтрации Интернета с WebTitan от TitanHQ

Программное обеспечениедля фильтрации Интернета обычно устанавливается как виртуальное устройство, которое используется для блокировки доступа к любому небезопасному содержимому Интернета и веб-страницам, нарушающим ваши политики использования Intrnet. Он развертывается на месте — или в вашей виртуальной инфраструктуре — и управляется через централизованный административный веб-портал, что дает вам полный контроль над доступом пользователей сети Интернет-контента.

Программное обеспечениедля фильтрации в Интернете — это популярный механизм онлайн-безопасности для предприятий любого размера из-за простоты использования и низких затрат на обслуживание. Обычно он совместим со всеми операционными системами, масштабируется до десятков тысяч пользователей, может быть интегрирован со службами каталогов, такими как Active Directory.

Как программа фильтрации Интернета блокирует небезопасный контент в Интернете

Каждый раз, когда сетевой пользователь вводит адрес веб-сайта или щелкает ссылку, программное обеспечение для фильтрации Интернета проверяет запрос по базам данных веб-сайтов — черным спискам в реальном времени (RBL), которые включают веб-сайты, которые, как известно, используются в злонамеренных целях, таких как фишинг или распространение вредоносных программ или программ-вымогателей. Эти базы данных постоянно обновляются, включая недавно созданные вредоносные веб-страницы.

Эти базы данных постоянно обновляются, включая недавно созданные вредоносные веб-страницы.

Если веб-сайт содержит зашифрованный контент, процесс, известный как проверка SSL, расшифровывает контент, чтобы его можно было просканировать антивирусным программным обеспечением, и контент будет проверяться на соответствие определенным пользователем политикам, а затем контент будет повторно зашифрован, прежде чем пользователь получит разрешение. для просмотра содержания.

Если фильтр Интернет-содержимого обнаруживает небезопасное или запрещенное Интернет-содержимое, доступ к веб-сайту блокируется, и пользователь сети получает сообщение с объяснением причины.Блокировка веб-сайта фиксируется фильтром вместе с причиной блокировки доступа, и эта информация доступна администраторам через портал администрирования.

Как программное обеспечение фильтра Интернет-контента контролирует доступ пользователей в Интернет

Помимо механизмов, используемых для защиты сетей от вредоносных программ, программ-вымогателей и фишинга, интернет-фильтры сортируют миллионы веб-страниц по категориям в зависимости от характера их содержимого (развлечения для взрослых, азартные игры в Интернете и т. Д.)). Администраторы могут выбрать, к каким категориям интернет-контента они не хотят, чтобы пользователи сети получали доступ, и блокировать эти категории одним щелчком мыши.

Д.)). Администраторы могут выбрать, к каким категориям интернет-контента они не хотят, чтобы пользователи сети получали доступ, и блокировать эти категории одним щелчком мыши.

В зависимости от степени детализации параметров фильтрации администраторы также могут контролировать доступ пользователей в Интернет по ключевым словам. Также можно применить временные элементы управления, чтобы ограничить доступ к определенным типам веб-сайтов в часы пик, чтобы предотвратить киберпространство или ограничить использование полосы пропускания. Элементы управления могут применяться для отдельного пользователя, группы пользователей или в масштабах всей организации.Эти детализированные элементы управления означают, что вы можете заблокировать доступ к сайтам социальных сетей для всех сотрудников, за исключением, например, сотрудников отдела маркетинга.

Возможность заносить в белый список определенные веб-сайты также существует в программном обеспечении для фильтрации Интернета. Это средство позволяет надежным веб-сайтам обходить программные средства управления доступом в Интернет и облегчает доступ к веб-сайтам, которые могут быть заблокированы с помощью фильтров категорий или ключевых слов. Эту возможность следует использовать с осторожностью, если надежный веб-сайт впоследствии будет взломан хакерами и будет загружен вредоносный контент.

Эту возможность следует использовать с осторожностью, если надежный веб-сайт впоследствии будет взломан хакерами и будет загружен вредоносный контент.

Коммерческие преимущества интернет-фильтрации

Предотвращение вредоносных программ, программ-вымогателей и фишинговых атак — одно из важнейших преимуществ программного обеспечения для фильтрации Интернета. Кибератаки на предприятия увеличиваются, и конечные пользователи часто становятся мишенью. Большинство утечек данных начинаются с фишинговых писем, а программное обеспечение для интернет-фильтрации обеспечивает дополнительный уровень защиты от фишинговых атак. Если электронное письмо обходит ваш спам-фильтр, программное обеспечение для интернет-фильтрации обеспечивает защиту по времени щелчка и может предотвратить посещение пользователем вредоносного веб-сайта.

Одним из наиболее часто упоминаемых коммерческих преимуществ полного контроля доступа к Интернету является устранение киберпространства на рабочем месте, что позволяет работодателям значительно повысить производительность труда. Другие преимущества, связанные с рабочим местом, включают предотвращение кибер-издевательств и других проблем с персоналом, которые могут легко возникнуть из-за неспособности предотвратить доступ сотрудников к оскорбительному или неприемлемому онлайн-контенту.

Другие преимущества, связанные с рабочим местом, включают предотвращение кибер-издевательств и других проблем с персоналом, которые могут легко возникнуть из-за неспособности предотвратить доступ сотрудников к оскорбительному или неприемлемому онлайн-контенту.

Фильтруя Интернет-контент, пользователи сети получают больше удовольствия от работы в сети.Для предприятий в сфере гостеприимства, которые предлагают услуги Wi-Fi клиентам, посетителям и гостям, предоставление фильтрованных интернет-услуг может помочь привлечь больше клиентов. McDonalds и Starbucks получил значительную критику за то, чтобы обеспечить семьи людей в Интернет, и многие родители бойкотировали бизнеса, пока они не согласились внедрить решение управления контентом Интернет, которая блокировала порнографию. Поскольку решения для управления контентом регистрируют веб-сайты, которые посещают пользователи, эта информация может быть чрезвычайно ценной для владельцев бизнеса.Они могут видеть сайты, которые посещают их клиенты, и могут использовать эту информацию в будущих рекламных кампаниях и для адаптации своих маркетинговых усилий.

Программное обеспечение веб-фильтрации WebTitan Gateway от TitanHQ

WebTitan Gateway от TitanHQ был разработан для обеспечения максимальной защиты от сетевых угроз, прост в использовании и обслуживании, а также предлагает высокую степень детализации, позволяющую точно контролировать действия в Интернете. WebTitan Gateway, использующий новейшие фильтры SURBL и URIBL и двойное антивирусное программное обеспечение, является одним из самых надежных программных решений для фильтрации Интернета на рынке сегодня.

WebTitan Gateway представляет собой типичное решение для фильтрации, не требующее особого обслуживания. Наше программное обеспечение для фильтрации Интернета автоматически настраивается, обновляется и имеет функцию автоматического резервного копирования и восстановления. Он имеет полный набор диагностических инструментов для устранения неполадок в сети, систему оповещения о нарушениях политики, поддерживает несколько административных ролей и имеет детализированный механизм политик с пятьдесят тремя предустановленными категориями и десятью настраиваемыми категориями.

Если вы хотите узнать больше о WebTitan Gateway от TitanHQ или воспользоваться бесплатной пробной версией нашего программного обеспечения для фильтрации Интернета, не стесняйтесь обращаться к нам.Наша команда технических специалистов по продажам будет рада ответить на любые ваши вопросы и подробнее рассказать о WebTitan Gateway с учетом ваших конкретных обстоятельств.

WebTitan Gateway от TitanHQ предоставит вам полный контроль над Интернетом и защитит вашу сеть от вредоносных программ, программ-вымогателей и фишинговых атак. Почему бы не попробовать его сегодня и посмотреть, как он может повысить безопасность в Интернете?

программ фильтрации | Bugcrowd Docs

Вы можете использовать фильтры для поиска программ, которые соответствуют определенному набору критериев, например, программы с высокими вознаграждениями, недавно запущенные или недавно обновленные.

Чтобы отсортировать множество программ, предлагаемых Bugcrowd, вы можете создать запрос, используя ключи фильтра.

Фильтр по умолчанию: sort :hibited-desc sort: Promoted-desc скрытый: false .

Ключи фильтров

В следующей таблице представлена информация о ключах фильтра и их возможных значениях.

| Ключ | Значение | Описание |

|---|---|---|

| принято-приглашение | истина или ложь | Фильтр для отображения программ с принятыми приглашениями. |

| целевая категория | android , api , оборудование , ios , iot , другое , или веб-сайт | Фильтр для отображения программ на основе указанной целевой категории. Вы можете использовать этот ключ несколько раз в запросе для просмотра программы, имеющей категории или . Например, просмотр программ на основе категорий Вы можете использовать этот ключ несколько раз в запросе для просмотра программы, имеющей категории или . Например, просмотр программ на основе категорий android и ios . |

| укажите код тизера | Фильтр для отображения программ на основе указанного кода тизера. | |

| благотворительность | истина или ложь | Фильтр по статусу благотворительности. |

| политика раскрытия информации | истина или ложь | Фильтр для отображения всех программ, разрешивших скоординированное раскрытие информации. |

| концы | ГГГГ-ММ-ДД , <= ГГГГ-ММ-ДД , или > = ГГГГ-ММ-ДД | Фильтр по дате окончания программы. |

| после | истина или ложь | Фильтр для отображения программ, на которые вы подписаны для получения обновлений программ. |

| скрыто | истина или ложь | Фильтр для отображения скрытых программ. |

| присоединяемый | истина или ложь | Фильтр, чтобы показать программы, к которым вы можете присоединиться самостоятельно, если имеете право. |

| в списке ожидания | истина или ложь | Фильтр, чтобы показать программы, которые вы можете применить. |

| лист ожидания-заявка | утверждено , поставлено в очередь , не применено , ожидает рассмотрения , или отклонено | Фильтр для отображения программ из списка ожидания на основе указанного статуса приложения, т. Е. Утвержденных, поставленных в очередь, непримененных, ожидающих утверждения или отклоненных.Когда поставлен в очередь, это означает, что вы соответствуете требованиям для программы, но ждете, когда откроется место. Bugcrowd отправит вам электронное письмо, как только они смогут предоставить вам доступ, утвердив ваше приложение. Е. Утвержденных, поставленных в очередь, непримененных, ожидающих утверждения или отклоненных.Когда поставлен в очередь, это означает, что вы соответствуете требованиям для программы, но ждете, когда откроется место. Bugcrowd отправит вам электронное письмо, как только они смогут предоставить вам доступ, утвердив ваше приложение. |

| участник | истина или ложь | Фильтр для отображения программ, в которые вы отправляли ранее. |

| участие | частный или публичный | Фильтр для отображения общедоступных или частных программ соответственно. |

| ожидает приглашения | истина или ложь | Фильтр для отображения программ, для которых у вас есть ожидающие приглашения. |

| только точек | истина или ложь | Фильтр, показывающий отсутствие или наличие денежных вознаграждений. |

| повышен | ГГГГ-ММ-ДД , <= ГГГГ-ММ-ДД , или > = ГГГГ-ММ-ДД | Фильтр по дате повышения. |

| максимальное вознаграждение | = (равно) , <= (меньше или равно) , или > = (больше или равно) | Фильтр по максимальному вознаграждению за программы. |

| наград-мин | = (равно) , <= (меньше или равно) , или > = (больше или равно) | Фильтр по минимальному вознаграждению за программы. |

| по приглашениям | ГГГГ-ММ-ДД , <= ГГГГ-ММ-ДД , или > = ГГГГ-ММ-ДД | Фильтр по дате отправки приглашения в программу. |

| стартов | ГГГГ-ММ-ДД , <= ГГГГ-ММ-ДД , или > = ГГГГ-ММ-ДД | Фильтр по дате начала программы. |

| статус | закрыто или живое | Фильтр по текущему статусу программы. |

| безопасная гавань | полный или частичный | Фильтр основан на принятии программой требований «Safe Harbor» раскрыть.io. |

| сорт | end-asc , end-desc , hibited-asc , inventory-desc , name-asc , name-desc , Promoted-asc , или Promoted-desc | Указывает порядок (по возрастанию или убыванию), в котором программы должны отображаться на основе: даты окончания программы, приглашенных программ, названия программы, продвигаемых программ. |

Синтаксис фильтра

Для создания запроса необходимо использовать следующий синтаксис: <ключ фильтра> : <значение>

Убедитесь, что вы добавили двоеточие после ключа фильтра и не добавили пробелов между ключом фильтра и значением.

В запрос можно ввести несколько пар "ключ-значение" фильтра. Например, статус : live , rewards-p1-max : > 2 . По умолчанию запрос включает sort : promoted-desc , который сортирует программы в порядке убывания в зависимости от дат их повышения.

Логика фильтра

Между уникальными ключами фильтра есть оператор И . Однако несколько экземпляров одного и того же ключа фильтра используют оператор OR .Например, статус : в реальном времени статус : закрыто участие : частные возвращает все частные программы, которые активны или закрыты.

Создание запроса

Если щелкнуть поле поиска, появится список доступных ключей фильтра. После выбора ключа фильтра в поле поиска отображаются возможные значения в зависимости от вашего выбора.

Помните:

- Вы можете использовать столько комбинаций ключей и значений, сколько вам нужно

- Оператор AND (для уникальных ключей фильтра) и оператор OR (между несколькими экземплярами одного и того же ключа фильтра) применяются автоматически, и вам не нужно указывать операторы в строке поиска.

- По мере добавления в запрос пар "ключ-значение" фильтра результаты автоматически обновляются.

Если вы укажете неверный ключ фильтра или запрос, программы не будут возвращены. Проверьте запрос на наличие ошибок, если результаты не отображают программы должным образом.

| Доступны в следующих подмодулях: | Решения для фильтров |

| Фильтр Быстрый |

| Модуль активных элементов | ДА | ДА | |

| Модуль с сосредоточенными элементами (пассивный) | ДА | ДА | |

| Модуль распределенных элементов | ДА | ДА | |

| Цифровой модуль цепи | ДА | ДА | |

| Модуль переключаемых конденсаторов | ДА | ДА | |

Один пользователь заблокирован и имеет сетевую лицензию? | ДА | ДА | |

| Поддерживаемые архитектуры фильтров: | Решения для фильтров |

| Фильтр |

| Бессель | ДА | ДА | |

Линейная фаза (. 5, 1, 2, 5, 10% групповой задержки Equiripple) 5, 1, 2, 5, 10% групповой задержки Equiripple) | ДА | – | |

| Баттерворт | ДА | ДА | |

| Чебышев I и II типов | ДА | ДА | |

| Фильтры задержки | ДА | – | |

| Эллиптический | ДА | ДА | |

| Гауссовский | ДА | – | |

| Гауссов переходный (3, 6, 8, 12, 15 дБ) | ДА | – | |

| Песочные часы | ДА | – | |

| Legendre | ДА | – | |

| Инверсия Лежандра для активных дизайнов | Есть | – | |

| Соответствующие фильтры | ДА | – | |

| приподнятый косинус | ДА | – | |

FIR Designs | ДА | – | |

| Произвольное нулевое размещение трансмиссии Баттерворта и Чебышева | ДА | ДА | |

| Калькулятор автоматического порядка (количества полюсов) | ДА | ДА | |

| Zmatch | ДА | – | |

| Средства визуального и текстового дизайна для простоты использования | – | ДА | |

| Возможности конструкции: | Решения для фильтров |

| Фильтр |

Асимметричная полоса пропускания для эллиптических, песочных часов, Чебышева I и II и Баттерворта путем мгновенного и точного прямого синтеза. | ДА | Есть | |

| Band Pass, Band Stop, High Pass, Low Pass | ДА | ДА | |

| Возможность модификации элемента для пассивного, распределенного и активного | ДА | ДА | |

| Диплексеры и триплексеры для сосредоточенной конструкции | ДА | – | |

| Независимые со стороны высокого и низкий диапазон Стоп Designs, в том числе Внимания, частоты и количество Tx нули, для сосредоточенного эллиптическом полосового | Есть | – | |

| Индивидуальный дизайн на основе введенных пользователем преобразований S и Z | ДА | – | |

| «Многодиапазонная» поддержка низких, высоких частот, полосы пропускания и ограничения полосы пропускания с полностью независимыми конструктивными моделями для каждой полосы | ДА | – | |

| Нортон, Дуал Нортон, Ричардсон и Курода преобразовывают | ДА | ДА | |

| Преобразование нагрузочного сопротивления и сопротивления | ДА | ДА | |

| Концентрированные и распределенные проекты с одинаковой оконечной нагрузкой | ДА | ДА | |

| Сосредоточенные и распределенные проекты с неравномерным завершением | ДА | – | |

| Односторонние сосредоточенные и распределенные проекты | ДА | ТОЛЬКО С ОБЪЕМОМ | |

| Автоматическое согласование неодинаковых окончаний с сосредоточенными параметрами | ДА | – | |

| Сосредоточенный синтез с окончаниями комплексного импеданса | ДА | – | |

| Автоматическая коррекция задержки всех проходов для низких и полос частот | Есть | – | |

| Ручная коррекция задержки для аналоговых и БИХ-фильтров | ДА | – | |

| Ручное управление полюсом / нулем для корректировки конструкции | ДА | – | |

| Автоматическое или произвольное упорядочение эллиптических, чебышевских нулей или нулей Баттерворта | ДА | ДА | |

| Расположение нуля внеосевого квадруплета для выравнивания задержки | ДА | – | |

| Мостовой мостовой конденсатор с перекрестной связью или выравнивание задержки индуктора для связанных резонаторов и трубчатых конструкций | Есть | – | |

Общий синтез параметров из скользящих действительных, мнимых и комплексных нулей. | Есть | – | |

| Конструкция полосы пропускания и / или полосы ограничения пульсации для минимизации количества элементов | ДА | – | |

| Единая точка останова диапазона Ripple минимизировать значение элемента Spread | ДА | Limited | |

| Пульсация полосы пропускания в одной точке для снижения резкости групповой задержки | ДА | – | |

| Эллиптическая топология BridgeT с сосредоточенными параметрами | ДА | ДА | |

| Затухание отсечки, выбираемое пользователем | Есть | – | |

| Компенсация настройки индуктора и конденсатора | |||

| Моделирование с использованием S-параметров производителя и деталей модели Spice | Есть | Есть | |

| Автоматический выбор деталей S-параметров и моделей Spice | Есть | Есть | |

| Библиотеки S-параметров внутреннего производителя и модели Spice | Есть | Есть | |

| Определяемые пользователем S-параметры и библиотеки деталей моделей Spice | Есть | Есть | |

| Сопряженный резонатор с сосредоточенными параметрами и трубчатые фильтры | ДА | Есть | |

Планарный резонатор (встречно-штыревой, шпилька и т. Д.)) Полосовые фильтры Д.)) Полосовые фильтры | ДА | Есть | |

| Сосредоточенное разделение широкополосных элементов верхних и нижних частот | ДА | Есть | |

| Зигзагообразная конструкция с сосредоточенным минимальным индуктором и широкополосная конструкция за счет мгновенного и точного прямого синтеза | ДА | Есть | |

| Активные трехполюсные одноступенчатые топологии | ДА | Есть | |

| Кросс-связанные топологии с сосредоточенными параметрами и плоские эллиптические топологии | ДА | Есть | |

| Арифметическая частотная симметрия для улучшенного отклика на групповую задержку | ДА | – | |

| Стоп-диапазоны Бесселя, линейной фазы и гауссова равноправного сечения методом мгновенного и точного прямого синтеза | ДА | Только Бессель | |

Бесселевские, линейно-фазовые и гауссовские одноточечные стоп-полосы с помощью мгновенного и точного прямого синтеза. | ДА | – | |

| Доступные анализы: | Решения для фильтров |

| Фильтр |

| Анализ параметров S для пассивных и распределенных проектов | ДА | Есть | |

| Анализ времени для пассивных, распределенных и активных проектов | ДА | – | |

| Анализ времени пользовательских данных | Есть | – | |

| Анализ групповой задержки или отклонения фазы | Есть | Есть | |

| Анализ графика полюса / нуля | Есть | – | |

Анализ чувствительности v. Частота Частота | ДА | – | |

| Анализ Монте-Карло | Есть | – | |

| 20-й заказ на сосредоточенные фильтры | ДА | ДА | |

| 20-й порядок для БИХ-фильтров | ДА | ДА | |

| 10 000 нажатий для цифрового FIR | ДА | – | |

| Элементы управления масштабированием / перетаскиванием графика анализа | ДА | ДА | |

| Подключение сторонних инструментов: | Решения для фильтров |

| Фильтр |

| Прямой экспорт в AWRCorp® Tools | ДА | ДА | |

| Поддержка Modelithics SELECT в AWR | ДА | ДА | |

| Поддерживает все модели Modelithics PRO в анализе AWR | ДА | ДА | |

| Быстрая, простая и точная автоматическая настройка электромагнитного порта планарных конструкций AWR с помощью Axiem или Sonnet | Есть | Есть | |

| Прямой экспорт в STUDIO SUITE CST Microwave | ДА | Есть | |

| Вывод DXF напрямую в AutoCAD® | ДА | ДА | |

| Прямой экспорт в Sonnet Software® Инструменты электромагнитного анализа | ДА | ДА | |

| Sonnet Lite ® в комплекте, в качестве опции для анализа ЭМ | ДА | ДА | |

| Поддержка веб-библиотеки AWR | ДА | ДА | |

| Поддержка библиотеки устройств CST | Есть | ДА | |

| Поддержка сосредоточенных межсоединений при экспорте AWR | Есть | Есть | |

| Поддержка сосредоточенных межсоединений при экспорте CST | Есть | Есть | |

| Дискретная оптимизация выбора деталей Modelithics / AWR | Есть | Есть | |

| Доступные выходные данные: | Решения для фильтров |

| Фильтр |

| Частота и / или время отклика | ДА | ДА | |

| S-параметры | ДА | ДА | |

| Экспорт параметров Y или Z | ДА | ДА | |

| Графики полюса / нуля | ДА | – | |

| Передаточные функции сосредоточенных и активных фильтров | ДА | Есть | |

| Списки цепей исполняемого формата Spice для сосредоточенных и активных | ДА | ДА | |

| Списки стандартных деталей, поддерживаемые в рамках сетевой лицензионной программы | ДА | Есть | |

| Поддержка сервера FlexNet в сети по лицензионной программе | ДА | – | |

| Карты Смита, диаграммы Джонса и полярные графики | ДА | ДА |

Фильтры и фильтрация | Пропаганда, законодательство и проблемы

Использование интернет-фильтров для блокировки защищенной конституцией речи, включая контент в социальных сетях и игровых сайтах, ставит под угрозу свободы Первой поправки и основные ценности библиотечного дела. Безопасность детей и взрослых в Интернете лучше всего решать с помощью образовательных программ, которые учат людей находить и оценивать информацию.

Безопасность детей и взрослых в Интернете лучше всего решать с помощью образовательных программ, которые учат людей находить и оценивать информацию.

Research показывает, что фильтры последовательно блокируют как избыточный, так и неполный контент, который, по их утверждениям, фильтруют. Фильтры часто блокируют доступ взрослых и несовершеннолетних к широкому спектру защищенных конституцией речей. Фильтры содержимого ненадежны, потому что компьютерный код и алгоритмы по-прежнему не могут адекватно интерпретировать, оценивать и классифицировать сложности человеческого общения, выраженные в тексте или изображениях.

«Негативное влияние фильтров содержимого на доступ к Интернету в публичных библиотеках и школах продемонстрировано и задокументировано. Следовательно, в соответствии с предыдущими резолюциями Американская библиотечная ассоциация не может рекомендовать фильтрацию. Однако ALA признает, что местные библиотеки и школы регулируются местными лица, принимающие решения, и местные соображения и часто должны полагаться на федеральное или государственное финансирование компьютеров и доступа в Интернет. Поскольку взрослые и, в меньшей степени, несовершеннолетние имеют права Первой поправки, библиотеки и школы, которые предпочитают использовать фильтры контента, должны внедрять политики и процедуры, которые максимально снизить негативные последствия фильтрации.Этот процесс должен поощрять и позволять пользователям запрашивать разблокировку отфильтрованных веб-сайтов и контента с минимальной задержкой и должным уважением к конфиденциальности пользователей ».

Поскольку взрослые и, в меньшей степени, несовершеннолетние имеют права Первой поправки, библиотеки и школы, которые предпочитают использовать фильтры контента, должны внедрять политики и процедуры, которые максимально снизить негативные последствия фильтрации.Этот процесс должен поощрять и позволять пользователям запрашивать разблокировку отфильтрованных веб-сайтов и контента с минимальной задержкой и должным уважением к конфиденциальности пользователей ».

- Интернет-фильтрация: интерпретация Билля о правах библиотеки

Заявления и политики ALA в отношении фильтрации Интернета и доступа к онлайн-информации

Интернет-фильтрация: интерпретация Билля о правах библиотеки (2015)

Несовершеннолетние и активность в Интернете: интерпретация Билля о правах библиотеки (2019)

Цифровая среда предлагает возможности для доступа, создания и обмена информацией.Право несовершеннолетних на получение, взаимодействие и создание информации, размещенной в Интернете в школах и библиотеках, является расширением их прав по Первой поправке.

Доступ к цифровым ресурсам и услугам: интерпретация Билля о правах библиотеки (2019)

Цифровые ресурсы и услуги позволяют библиотекам значительно расширить объем информации, доступной пользователям. Как и все ресурсы и услуги, предоставляемые библиотекой, предоставление доступа к цифровым ресурсам и услугам должно соответствовать принципам, изложенным в Билле о правах библиотеки, чтобы обеспечить равный доступ независимо от контента или платформы.

Постановление о противодействии санкционированной федеральными властями фильтрации Интернета (2001 г.)

Заявление об использовании фильтрующего программного обеспечения в библиотеках (1997)

26 июня 1997 года Верховный суд США по делу Рино против Американского союза гражданских свобод, 521 US 844 (1997) опубликовал всеобъемлющее подтверждение основных принципов Первой поправки что связь через Интернет заслуживает наивысшего уровня конституционной защиты.

Международные заявления в Интернете и доступ к онлайн-информации

Интернет-манифест (2014)

Международная федерация библиотек / FAIFE (Комитет по свободе доступа к информации и свободе выражения мнения)

Публикации и инструменты ALA

Рекомендации по минимизации негативного воздействия фильтров содержимого Интернета на интеллектуальную свободу (2017)

Комитет интеллектуальной свободы ALA

Рекомендации по предоставлению публичным и школьным библиотекам информации о том, как выбирать, настраивать, управлять и оценивать фильтры содержимого для минимизации негативных последствий о бесплатном запросе и конфиденциальности пользователей библиотеки.

Руководство по интеллектуальной свободе (2015)

Под редакцией Трины Маги и Мартина Гарнара из ALA Office for Intellectual Freedom

9-е издание руководства является незаменимым ресурсом для повседневного руководства по поддержанию свободного и равного доступа к информации для всех людей. с главой под названием «Цензура, запрашиваемые ресурсы и Интернет-фильтрация».

Изоляция знаний: влияние Закона о защите детей в Интернете 10 лет спустя (2014)

Кристен Р.Пакет с Управлением ALA по политике в области информационных технологий и Управлением ALA по интеллектуальной свободе

Библиотеки и набор инструментов для Интернета (2012 г.)

ALA Комитет интеллектуальной свободы

Советы и рекомендации по управлению и общению в Интернете.

Фильтрация и Первая поправка (2013)

Дебора Колдуэлл Стоун опубликовано в американских библиотеках

Права несовершеннолетних по Первой поправке: CIPA и школьные библиотеки (2010)

Тереза Чмара, опубликовано в AASL Knowledge Quest

Internet Filtering (2010)

Сары Хоутон опубликовано в Library Technology Reports

Почему фильтры не защищают детей и взрослых (2004).

Нэнси Кранич, опубликовано в Библиотечном администрировании и управлении

Лестер Асхейм в киберпространстве: дань здравому рассуждению (2002)

Автор: Джун Пиннелл-Стивенс, опубликовано в американских библиотеках

Статьи и официальные документы по фильтрации

Интернет-фильтрация и воздействие сексуальных материалов в Интернете на подростков (2018)

Эндрю К.Пшибыльски и Виктория Нэш, опубликованные в журнале Cyberpsychology, Behavior and Social Networking

Непоследовательная работа веб-фильтров: отображение доступа к информации в государственных школах и библиотеках Алабамы (2017)

Крис Петерсен, Шеннон М. Олтманн и Эмили Дж. М. Нокс, опубликовано в Международном журнале коммуникаций

Доступ по-прежнему запрещен: как фильтрация школьного Интернета нарушает закон штата и препятствует академической свободе (декабрь 2017 г.)

ACLU Род-Айленда

Технология фильтрации Интернета и аверсивный онлайн-опыт у подростков (2017)

Автор: Эндрю К. Пшибыльски и Виктория Нэш опубликовали в «Педиатрическом журнале» номер

Пшибыльски и Виктория Нэш опубликовали в «Педиатрическом журнале» номер

: «Вопреки нашим гипотезам, политике и отраслевым советам относительно предполагаемых преимуществ фильтрации мы нашли убедительные доказательства того, что интернет-фильтры неэффективны в защите детей раннего возраста от негативного сетевого опыта».

Веб-сайт заблокирован: технология фильтрации в школах и школьных библиотеках (2014)

Автор: Jennifer Overaa, опубликовано в SJSU School of Information Student Research Journal

Доступ запрещен: как фильтрация Интернета в школах вредит государственному образованию (февраль 2013 г.)

ACLU штата Род-Айленд

Закон о защите детей в Интернете (CIPA) и E-rate

Текст Закона о защите детей в Интернете

Закон о защите детей в Интернете.

Информация предоставлена Управлением по защите интересов и государственной политики ALA.

США против Американской библиотечной ассоциации, 539 U.S. 194 (2003)

Legal Briefs подано в Соединенных Штатах против Американской библиотечной ассоциации (CIPA перед Верховным судом)

E-rate и универсальное обслуживание

Информация предоставлена Управлением по защите интересов и государственной политики ALA.

Отчет и приказ FCC 11-125, 21 августа 2011 г. (отчет и постановления, внедряющие CIPA)

CIPA: Краткие часто задаваемые вопросы о соответствии публичных библиотек (2012)

Боб Бочер из Департамента общественного образования штата Висконсин

Обновление библиотеки Интернет-фильтрации (2012)

Тереза Чмара из Фонда свободы чтения

Почему недавние судебные решения не меняют правила фильтрации (2012).

Тереза Чмара, опубликовано в американских библиотеках

Государственные законы, касающиеся политики фильтрации, блокировки и использования в школах и библиотеках (2016)

Национальная конференция законодательных собраний штатов (периодически обновляется)

Программное обеспечение для фильтрации

(Примечание: Американская библиотечная ассоциация не одобряет и не рекомендует какое-либо программное обеспечение для фильтрации в Интернете.Эти ресурсы предназначены для тех, кто хочет узнать больше о работе и эффективности программного обеспечения для фильтрации. )

)